Сложеност лозинке корисника домене Ацтиве Дирецтори једна је од најважнијих сигурносних карактеристика како за корисничке податке, тако и за цео домен. По правилу, корисници више воле једноставне лозинке које се лако памте како би им олакшали живот. Али тиме озбиљно смањују ниво заштите својих рачуна од уљеза. У овом чланку ћемо показати како трошити Провјерите корисничке лозинке у Ацтиве Дирецториу помоћу ПоверСхелл-а.

За тестирање отпорности корисничких лозинки на нападе користићемо трећи произвођач ПоверСхелл модул - ДСИнтерналс. Овај модул садржи низ цмдлета који вам омогућавају да изводите различите операције са базом података АД онлине или оффлине (директно са датотеком нтдс.дит). Конкретно нас занима цмдлет Тест-ПассвордКуалити, идентификује кориснике са слабим, идентичним, стандардним или празним лозинкама.

Напомена. Корисничке лозинке из АД базе података, наравно, не могу се добити на јасном месту, али упоређивањем шифри лозинки АД корисника са хешевима речи из речника, корисничке лозинке се могу одредити (или упоредити).Садржај:

- Инсталирање ДСИнтерналса

- Пассворд Дицтионари

- Ревизија лозинки у АД-у помоћу Тест-ПассвордКуалити

Инсталирање ДСИнтерналса

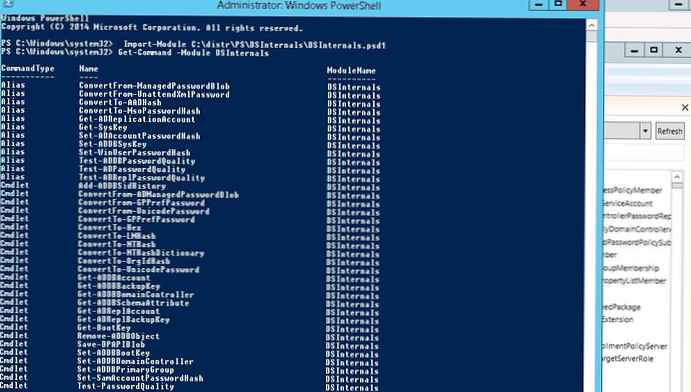

У ПоверСхелл 5, можете да инсталирате ДСИнтерналс модул на мрежи из званичне ПоверСхелл галерије скрипта овако:

Инсталл-Модуле ДСИнтерналс

У претходним верзијама ПоверСхелл-а или на изолованим системима, мораћете да преузмете зип архиву са најновијом верзијом модула са ГитХуб-а (хттпс://гитхуб.цом/МицхаелГрафнеттер/ДСИнтерналс/релеасес). У време писања, најновије издање - ДСИнтерналс в2.16.1 Добијена архива мора бити распакована у један од директоријума са ПоверСхелл модулима:

- Ц: \ Виндовс \ систем32 \ ВиндовсПоверСхелл \ в1.0 \ Модули \ ДСИнтерналс

- Ц: \ Корисници \% усернаме% \ Доцументс \ ВиндовсПоверСхелл \ Модулес \ ДСИнтерналс

Или увезите модул наредбом:

Импорт-модул Ц: \ дистр \ ПС \ ДСИнтерналс \ ДСИнтерналс.псд1

Листа расположивих цмдлета модула може се добити на следећи начин:

Гет-Цомманд - модул ДСИнтерналс

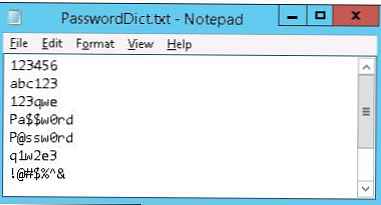

Пассворд Дицтионари

Затим нам треба датотека са речником често коришћених и „лоших“ лозинки. Можете је преузети са Интернета или је креирате сами. Кориснички налози активног директорија ће се проверити у складу са лозинкама у овом речнику. Сачувајте лозинке у текстуалној датотеци ПассвордДицт.ткт.

Ревизија лозинки у АД-у помоћу Тест-ПассвордКуалити

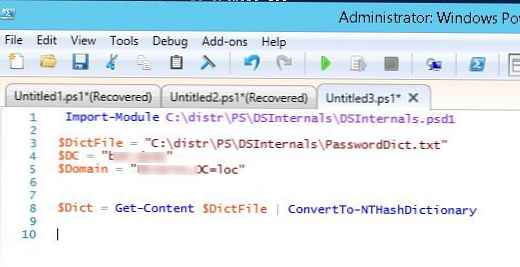

У следећим варијаблама одредите путању до датотеке са лозинкама, именом домена и контролором домене.

$ ДицтФиле = "Ц: \ дистр \ ПС \ ДСИнтерналс \ ПассвордДицт.ткт"

$ ДЦ = "мск-дц01"

$ Домаин = "ДЦ = винитпро, ДЦ = лоц"

Тада је потребно да добијете НТ хешеве за све лозинке из датотеке речника, како бисте их касније упоредили са хешповима лозинки АД корисника:

$ Дицт = Гет-Цонтент $ ДицтФиле | ЦонвертТо-НТХасхДицтионари

Затим користите цмдлет Гет-АДРеплАццоунт добити листу објеката у АД подацима њихових НТ, ЛМ хешева, као и историју хешева. Затим ће се за сваког корисника извршити провера да ли се утврђује да ли се хасх лозинке подудара са хешевима из датотеке речника.

Затим користите цмдлет Гет-АДРеплАццоунт добити листу објеката у АД подацима њихових НТ, ЛМ хешева, као и историју хешева. Затим ће се за сваког корисника извршити провера да ли се утврђује да ли се хасх лозинке подудара са хешевима из датотеке речника.

Гет-АДРеплАццоунт -Алл -Сервер $ ДЦ -НамингЦонтект $ Домаин |

Тест-ПассвордКуалити -ВеакПассвордХасхес $ Дицт -СховПлаинТектПассвордс -ИнцлудеДисабледАццоунтс

Резултат скрипте може изгледати овако:

Извештај о квалитету лозинке активног директорија

--

Лозинке ових рачуна се чувају помоћу реверзибилне енкрипције:

ЛМ хеше лозинке ових налога су присутне:

Ови рачуни немају постављену лозинку:

Гост

Лозинке ових налога пронађене су у речнику:

ароманов к1в2е3

армтест П @ ссв0рд

дбидус к1в2е3

сиванников Па $$ в0рд

лоцадмин П @ ссв0рд

тстуср П @ ссв0рд

Историјске лозинке ових налога пронађене су у речнику:

администратор П @ ссв0рд

ароманов Јули2016

дбидус август2016

Ове групе налога имају исте лозинке:

Група 1:

КМедведев

АИванов

НПетров

Група 2:

АРМТест

лоцадмин

тст

Група 3:

ДРоманов

Дбацесс

Ови рачунарски рачуни имају подразумеване лозинке:

Керберос АЕС кључеви недостају са ових налога:

Керберос пре-аутентификација није потребна за ове налоге:

С овим рачунима је дозвољено користити само ДЕС енкрипцију:

Ови административни рачуни могу се делегирати на услугу:

Администратор

срв-зеносс

крбтгт

нновиков

Лозинке за ове налоге никада неће истећи:

јсмитх

кабрамс

Ови рачуни не морају имати лозинку:

усертст1

усертст2

Као што видите, корисници АД-а успешно су пронашли чије се лозинке подударају са речником (укључујући претраге засноване на историји корисничких лозинки). Такође су пронађени корисници са истим лозинкама.

Дакле, користећи овај сценарио, можете једноставно да анализирате квалитет лозинки АД корисника, њихову отпорност на грубу силу, процените политику сложености лозинке која се користи у домену и извучете организационе закључке :). Администратори активног директорија могу (и чак би требали) да врше ову ревизију редовно..