Крај јуна 2017. године ИТ заједница је упамтила по масовној инфекцији многих највећих компанија и владиних агенција у Русији, Украјини и другим земљама новим Петиа (НотПетиа) вирусом рансомвареа. У већини случајева, након продора у корпоративну мрежу, Петиа се одмах проширио на све рачунаре и сервере домена, паралишући до 70-100% целокупне Виндовс инфраструктуре. Иако је једна од метода дистрибуције Петие између рачунара на мрежи била употреба ЕтерналБлуе екплоита (као што је био случај са ВаннаЦри), ово није био главни канал дистрибуције рансомвареа. За разлику од ВЦри-а, који је дистрибуиран искључиво због рањивости у СМБв1, НотПетиа је првобитно затворен за корпоративне мреже. Након што је систем заражен, шифрир који користи јавни услужни програм Мимикатз добио је акредитиве (лозинке, хешеве) корисника рачунара и користио их за даљу дистрибуцију преко мреже користећи ВМИ и ПсЕкец, до потпуне контроле над доменом. Према томе, да би се заштитили сви системи, није било довољно да се инсталира исправка МС17-010.

У овом ћемо чланку разговарати о основним методама заштите Виндовс система у Ацтиве Дирецтори домену од напада користећи Мимикатз-ове алате..

Корисност Мимикатз коришћењем модула секурлса омогућава вам да извучете лозинке и хешеве овлашћених корисника који се чувају у системској меморији процеса ЛСАСС.ЕКСЕ (Услуга локалног сигурносног подсистема ) Већ смо имали чланак са примером коришћења мимикатз-а за добијање корисничких лозинки у јасном тексту (са ВДигест-а, ЛивеССП-а и ССП-а).

Садржај:

- Спречите исправљање погрешака

- Онемогућавање ВДигест-а

- ЛСА заштита од модула треће стране

- Онемогућавање ЛМ и НТЛМ

- Забрана употребе реверзибилне енкрипције

- Коришћење заштићене групе корисника

- Не користите сачуване лозинке

- Одбити поверљиво предање

- Чувар повериоца

- Закључци

Спречите исправљање погрешака

Чланак са горње везе показује како коришћење привилегија за уклањање погрешака омогућава Мимикатз-у приступ систему ЛСАСС система и извлачење лозинки из њега.

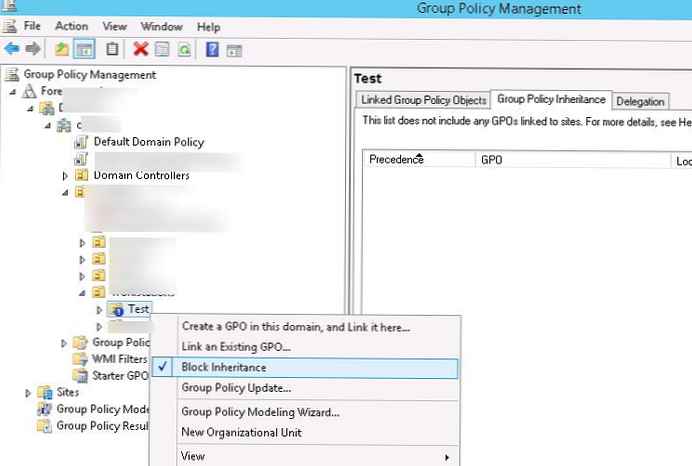

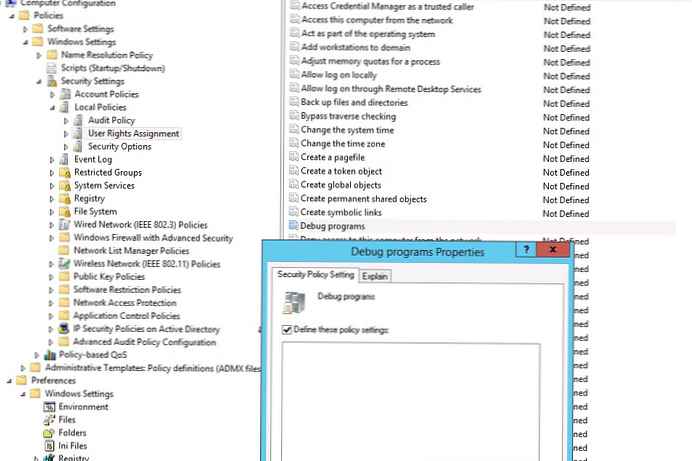

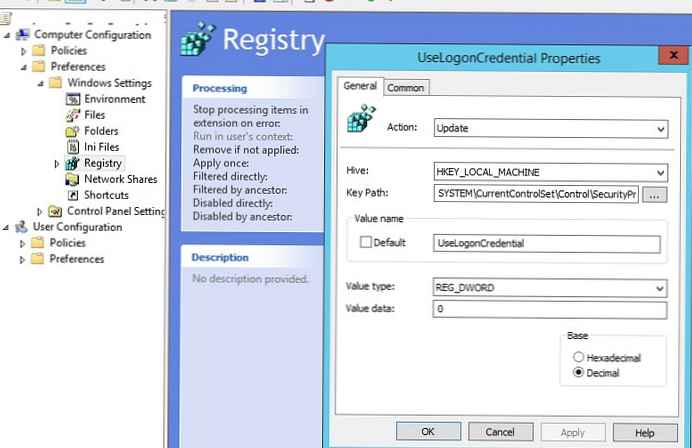

Дозволе су дозволе за начин уклањања погрешака додијељене локалној групи администратора (БУИЛТИН \ Администратори). Иако у 99% случајева ову привилегију апсолутно не користе администратори (обично је потребна систематским програмерима), у складу с тим, из безбедносних разлога, могућност коришћења привилегија СеДебугПривилеге боље. То се врши кроз групну политику (локалну или домену). Идите на одељак Конфигурација рачунара -> Подешавања оперативног система Виндовс -> Подешавања сигурности -> Локална правила -> Додјела права корисника и омогућити политику Програм за уклањање грешака. У њему морате да додате групу корисника домена којима ће можда требати права на уклањање погрешака (обично програмери) или оставити ову групу празном тако да нико нема ово право.

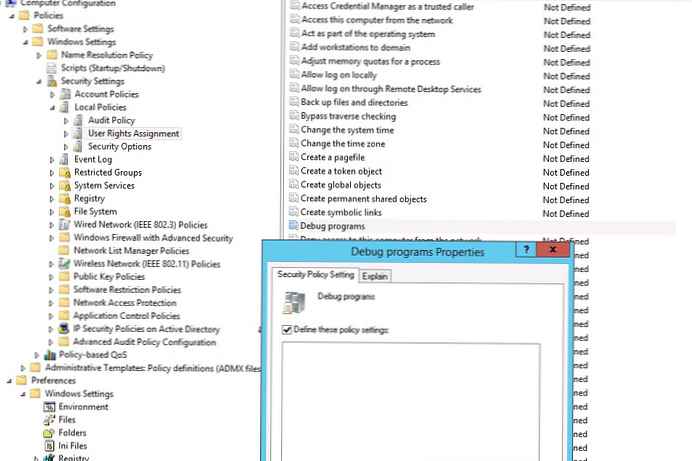

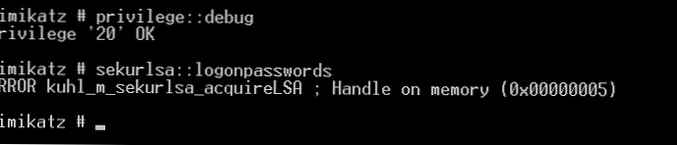

Ако покушате да уклоните програм за уклањање погрешака преко мимикатза, појављује се грешка:

ЕРООР кухл_м_привилеге_симпле; РтлАдјустПривилеге (20) ц0000061

Онемогућавање ВДигест-а

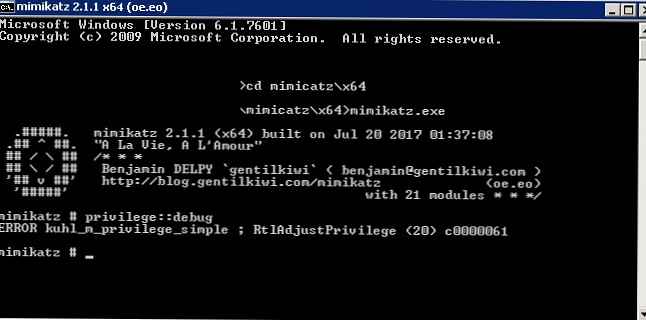

ВДигест протокол појавио се у Виндовс КСП и коришћен је за обављање ХТТП Дигест Аутхентицатион (ХТТП Дигест Аутхентицатион), чија је карактеристика била да се корисничка лозинка користи у јасном облику. Виндовс 8.1 и Сервер 2012 Р2 додали су могућност потпуне забране смештања лозинки у јасном тексту у ЛСАСС. Забранити складиштење ВДигест-а у меморији у овим ОС-овима у огранку регистра ХКЕИ_ЛОЦАЛ_МАЦХИНЕ \ Систем \ ЦуррентЦонтролСет \ Цонтрол \ СецуритиПровидерс \ ВДигест већ постоји назив ДВОРД32 параметар УсеЛогонЦредентиал и вредност 0.

Ако морате потпуно онемогућити ВДигест метод за аутентификацију, у истој грани (ХКЕИ_ЛОЦАЛ_МАЦХИНЕ \ Систем \ ЦуррентЦонтролСет \ Цонтрол \ СецуритиПровидерс \ ВДигест) поставите кључну вредност Преговарајте ин 0.

Да бисте подржали ову функцију у оперативним системима Виндовс 7, 8 и Виндовс Сервер 2008 Р2 / 2012, морате инсталирати специјалну исправку - КБ2871997, а затим подесити исте кључеве регистратора. У доменском окружењу подешавања регистра се најлакше дистрибуирају помоћу групних смерница.

ЛСА заштита од модула треће стране

Виндовс 8.1 и Виндовс Сервер 2012 Р2 увели су могућност омогућавања ЛСА заштите, која штити ЛСА меморију и спречава могућност повезивања на њу из несигурних процеса. Да бисте омогућили ову заштиту, морате да се подружите у регистру ХКЕИ_ЛОЦАЛ_МАЦХИНЕ \ СИСТЕМ \ ЦуррентЦонтролСет \ Цонтрол \ ЛСА створити параметар РунАсППЛ са вредностима 1.

Након примене овог параметра, нападач неће моћи да приступи ЛСА меморији, а мимикатз ће издати грешку са наредбом сецурлса :: логонпассворд

ЕРРОР кухл_м_сецурлса_ацкуиреЛСА: Руковање меморијом (0к00000005).

Онемогућавање ЛМ и НТЛМ

Застарели протокол за потврђивање идентитета ЛМ-а и сходно томе складиштење ЛМ хешева морају бити онемогућени коришћењем правила групе Нетворк Сецурити: Не складишти вредност Хасх-а за ЛАН Манагер приликом следеће промене лозинке (на нивоу подразумеване политике домена).

Затим морате напустити употребу најмање протокола НТЛМв1 (смернице под ставком Конфигурација рачунара -> Политике -> Поставке оперативног система Виндовс -> Подешавања сигурности -> Локалне политике -> Сигурносне опције - Мрежна сигурност: Ограничите НТЛМ: НТЛМ аутентификацију на овом домену), а као максимални и НТЛМв2

А ако је одбацивање НТЛМв1 обично безболно, онда ће одбацивање НТЛМв2 морати мало да се потруди. У великим инфраструктурама, по правилу, долазе до сценарија максималног ограничења употребе НТЛМв2. И.е. где год је то могуће, треба користити Керберос аутентификацију (у правилу ће бити потребно додатно време за конфигурирање Керберос аутентификације на ИИС и СКЛ), а на осталим системима - НТЛМв2.

Забрана употребе реверзибилне енкрипције

Треба изричито забранити чување корисничких лозинки у АД-у у текстуалном облику. Да бисте то учинили, омогућите политику домена Чувајте лозинку користећи реверзибилну енкрипцију за све кориснике на домену у конфигурацији рачунара -> Подешавања оперативног система Виндовс -> Подешавања сигурности -> Политике налога -> одељак Политика лозинке, подешавајући његову вредност на Онемогућено.

Коришћење заштићене групе корисника

Када се користи функционални ниво домене Виндовс Сервер 2012 Р2, могуће је користити посебну заштићену групу заштићених корисника ради заштите привилегованих корисника. Нарочито су ови рачуни заштићени од угрожавања због чињенице да се чланови ове групе могу пријавити само преко Кербероса (без НТЛМ, ВДигест и ЦредССП) итд. (детаљи на линку изнад). Препоручљиво је овој групи додати рачуне администратора домена, сервера итд. Ова функционалност функционише на серверима и радиће на Виндовс Сервер 2012 Р2 (за Виндовс Сервер 2008 Р2 морате инсталирати горе наведену додатну надоградњу КБ2871997)

Не користите сачуване лозинке

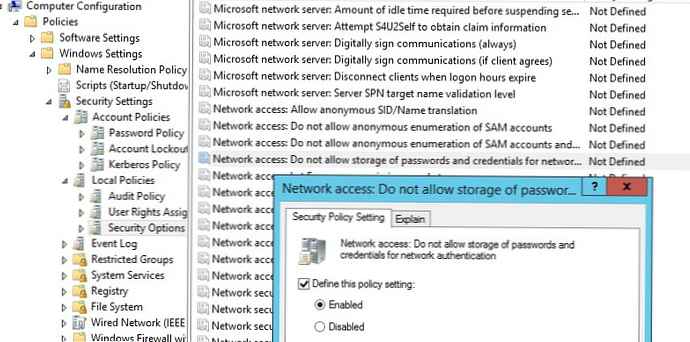

Можете да спречите кориснике домена да спремају своје лозинке за приступ мрежним ресурсима у Цредентиал Манагер.

Да бисте то учинили, омогућите политику Приступ мрежи: Не дозволите складиштење лозинки и акредитација за мрежну аутентификацију под Конфигурација рачунара -> Подешавања оперативног система Виндовс -> Подешавања сигурности -> Локална правила -> Опције сигурности.

Одбити поверљиво предање

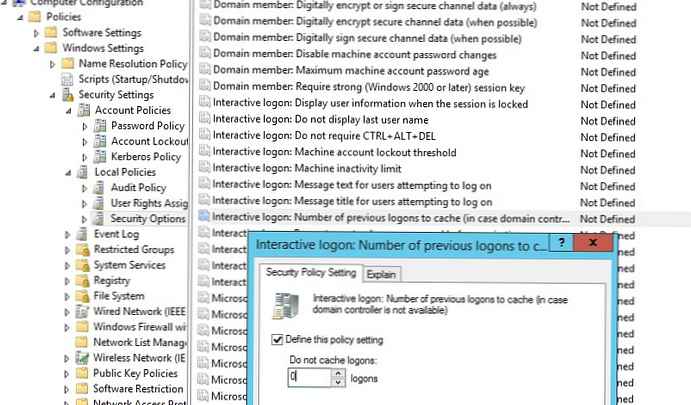

Једна од карактеристика мимикатса је добијање хасх корисничких лозинки из огранка регистра ХКЕИ_ЛОЦАЛ_МАЦХИНЕ \ СЕЦУРИТИ \ Кеш меморија, у који се чувају хешеви лозинки за последњих 10 (подразумевано) корисника домена који су се пријавили. Ови хешеви се обично могу користити за ауторизацију корисника у систему када контролер домена није доступан.

Препоручљиво је забранити употребу чувања података из предмеморирања омогућавањем политике Интерактиван Улаз: Број од претходни логонс до кеш меморија (ин случај домен контролер је не доступно) у оквиру Конфигурација рачунара -> Подешавања оперативног система Виндовс -> Локална политика -> Сигурносне опције, мењајући вредност његовог параметра у 0.

Поред тога, да бисте убрзали чишћење меморије лсасс процеса са корисничких налога који су завршили сесију, морате да се подружите ХКЕИ_ЛОЦАЛ_МАЦХИНЕ \ СИСТЕМ \ ЦуррентЦонтролСет \ Цонтрол \ Лса морате да креирате ДВОРД кључ са именом ТокенЛеакДетецтДелаиСецс и вредност 30. И.е. меморија ће бити обрисана 30 секунди након корисниковог логотипа. У оперативном систему Виндовс 7, 8 / Сервер 2008Р2, 2012, да би овај кључ радио, морате инсталирати претходно поменуту исправку КБ2871997.

Поред тога, да бисте убрзали чишћење меморије лсасс процеса са корисничких налога који су завршили сесију, морате да се подружите ХКЕИ_ЛОЦАЛ_МАЦХИНЕ \ СИСТЕМ \ ЦуррентЦонтролСет \ Цонтрол \ Лса морате да креирате ДВОРД кључ са именом ТокенЛеакДетецтДелаиСецс и вредност 30. И.е. меморија ће бити обрисана 30 секунди након корисниковог логотипа. У оперативном систему Виндовс 7, 8 / Сервер 2008Р2, 2012, да би овај кључ радио, морате инсталирати претходно поменуту исправку КБ2871997.

Чувар повериоца

У оперативном систему Виндовс 10 Ентерприсе, Виндовс Сервер 2016, додата је нова компонента поверљивости заштите како би се изоловао и заштитио процес система ЛСАСС од неовлашћеног приступа. Детаље овде.

Закључци

Горе наведене мере знатно ће умањити могућности мимикатза и сличних алата за добијање лозинки и хешева администратора из ЛСАСС процеса и регистра. У сваком случају, када се одлучује о примени ових политика и метода, оне се морају увести у фазама са обавезним тестирањем..

У следећем чланку ћемо расправљати о најбољим праксама за унапређење сигурности Виндовс мреже ограничавањем коришћења административних налога, што би на техничком и организационом нивоу требало да побољша заштиту заштите Виндовс домена од таквих напада. Останите у току!