Прошле недеље је Мицрософт објавио безбедносне исправке које мењају подразумевано понашање мотора Виндовс Гроуп Полици. Ријеч је о ажурирањима објављеним у склопу билтена МС16-072 од 14. јуна 2016. који је намијењен рјешавању рањивости у ГПО механизму. Разјаснимо зашто је објављено ово ажурирање и шта администратор система мора знати о променама у примени групних смерница.

Ажурирања МС16-072 баве се рањивошћу која би могла да омогући нападачу да покрене напад „Човјек у средини“ (МиТМ) и добије приступ саобраћају који се преноси између рачунара и контролера домена. Да би се заштитили од рањивости, програмери МС-а одлучили су да промене безбедносни контекст у коме се политике добијају. Ако су раније корисничке политике добивене у контексту сигурности корисника, онда се након инсталирања МС16-072 добијају корисничке политике у контексту рачунарске сигурности..

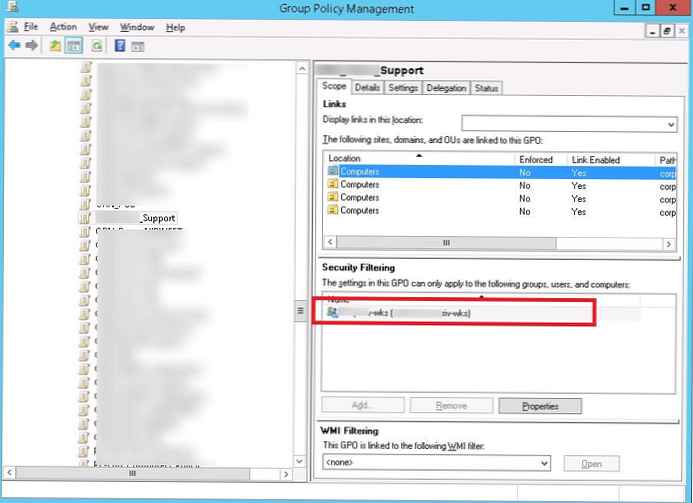

Као резултат тога, многи корисници су установили да се након инсталирања ажурирања овог билтена неке политике више не примењују. ГПО са стандардним дозволама које имају Сигурносно филтрирање дата су права за читање и примену групних полиса за групу Аутентични корисници, примените као и обично Проблем се уочава само код политика које имају конфигурисано Сигурносно филтрирање и са којих је дозвола уклоњена група Аутентификовани корисници. .

У свим претходним препорукама, ако је потребно, употребом МС-а за филтрирање увек се саветује уклањање групе за оверене кориснике и додавање групе за сигурност корисника са правима за читање и примену..

У свим претходним препорукама, ако је потребно, употребом МС-а за филтрирање увек се саветује уклањање групе за оверене кориснике и додавање групе за сигурност корисника са правима за читање и примену..

Након инсталирања исправке МС16-072 / КБ3159398, сада за успешну примену политике, Права за читање на ГПО објекту такође морају да имају рачун самог рачунара.

А будући да Аутентификовани корисници подразумевају и корисничке и рачунарске рачуне, бришући ову групу, на тај начин блокирамо приступ ГПО.

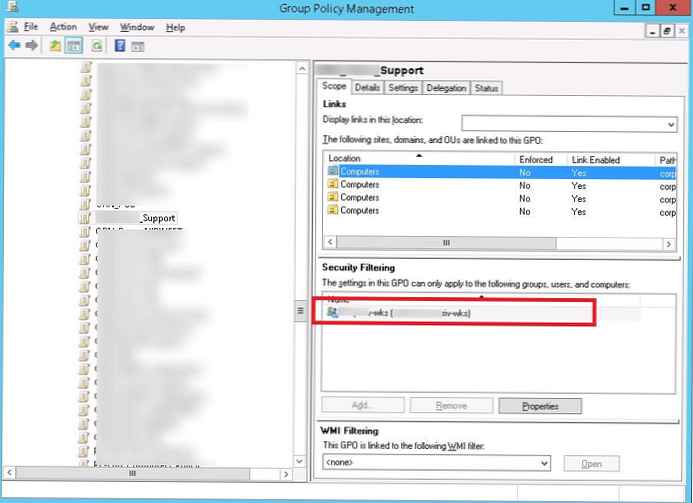

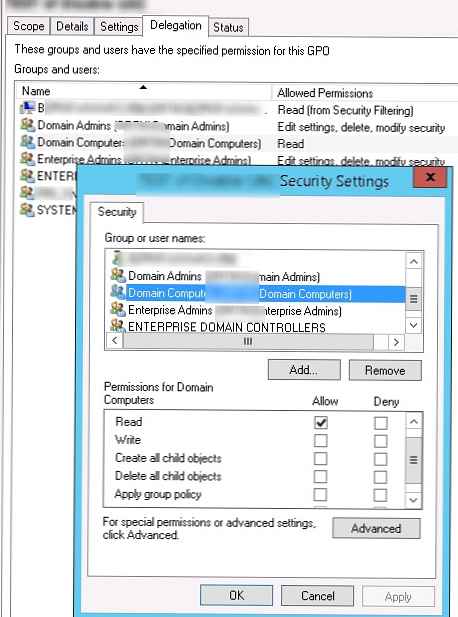

Да бисте решили проблем, морате да уклоните ажурирање (не исправан, али ефикасан начин) или користећи ГПМЦ.МСЦ за све смернице које користе безбедносно филтрирање по групама корисника, на картици Делегација додај групу Рачунари на домену (потребна су само права за читање).

Да бисте решили проблем, морате да уклоните ажурирање (не исправан, али ефикасан начин) или користећи ГПМЦ.МСЦ за све смернице које користе безбедносно филтрирање по групама корисника, на картици Делегација додај групу Рачунари на домену (потребна су само права за читање).

Стога ће рачунари са доменама имати право да читају ову политику .

Стога ће рачунари са доменама имати право да читају ову политику .

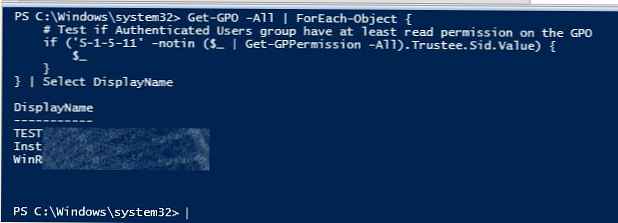

Да бисте пронашли све ГПО-ове домене у домени који немају Овјерене кориснике у Сигурносном филтрирању, можете користити сљедећу скрипту:

Гет-ГПО -Све | ФорЕацх-Објецт

иф ('С-1-5-11' -нотин ($ _ | Гет-ГППермиссион -Алл). Трустее.Сид.Валуе)

$ _

| Изаберите ДисплаиНаме

За велике и сложене инфраструктуре са замршеном структуром групне политике, можете користити погоднију скрипту ПоверСхелл МС16-072 - Познато издање - Користите ПоверСхелл за проверу ГПО-а како бисте пронашли проблематичне политике

Ажурирај. Како извршити промене у шеми АД тако да се све нове групне политике (ГПО) одмах креирају са потребним правима