Погледајмо како у окружењу домена Ацтиве Дирецтори помоћу евиденција контролера домена утврдимо који је администратор ресетовао лозинку за одређени кориснички налог.

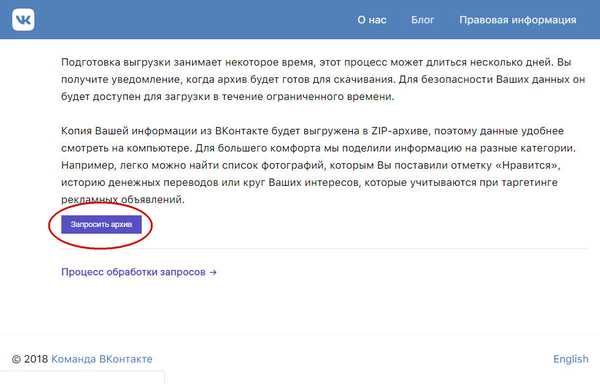

Пре свега, у доменама смерница морате омогућити ревизију догађаја управљања рачуном. Да бисте то урадили:

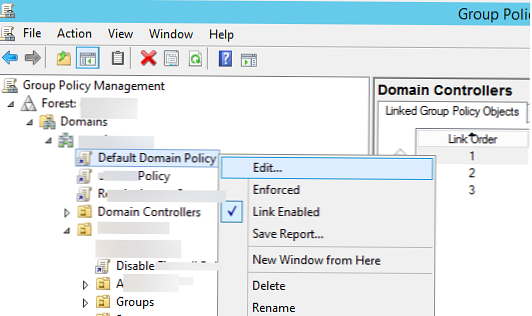

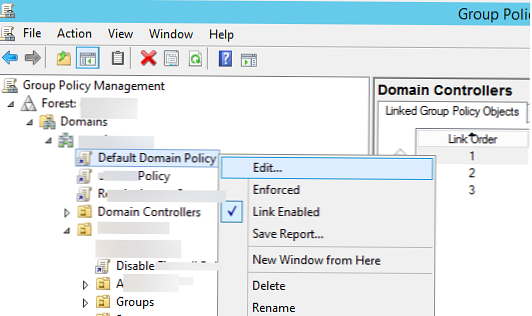

- Отворите ГПМЦ Групно управљање политикама (гпмц.мсц) и уредите политику домена Подразумевана политика домена.

- Затим у конзоли уређивача групних политика идите на Конфигурација рачунара -> Политике -> Подешавања оперативног система Виндовс -> Подешавања сигурности -> Локалне политике -> Политика ревизије

- Пронађите и омогућите политику Ревизија управљања корисничким рачунима (ако желите да у дневник забележите и успешне и неуспешне покушаје промене лозинке, изаберите опције Успех и Неуспјех).Напомена. Исту политику можете да омогућите у одељку Напредне политике ревизије (Конфигурација рачунара> Политике> Подешавања Виндовс-а> Подешавања безбедности> Напредна конфигурација ревизије)

- Након проласка кроз циклус ажурирања групних полиса за клијенте, можете покушати променити лозинку било ког корисника у АД-у.

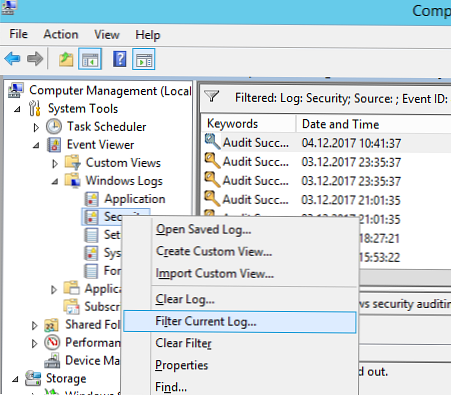

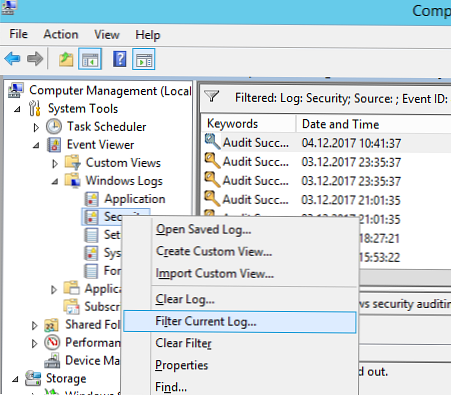

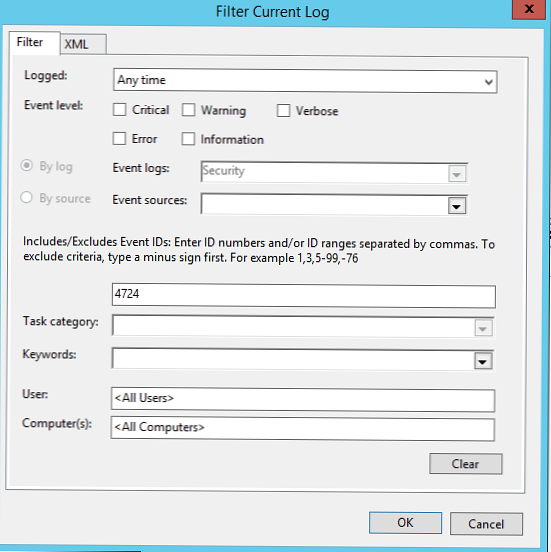

- Након тога отворите конзолу прегледача догађаја на контролеру домена и идите на одељак Прегледник догађаја -> Виндовс записи -> Сигурност. Кликните десним тастером миша на дневник и изаберите Филтрирајте тренутни дневник.

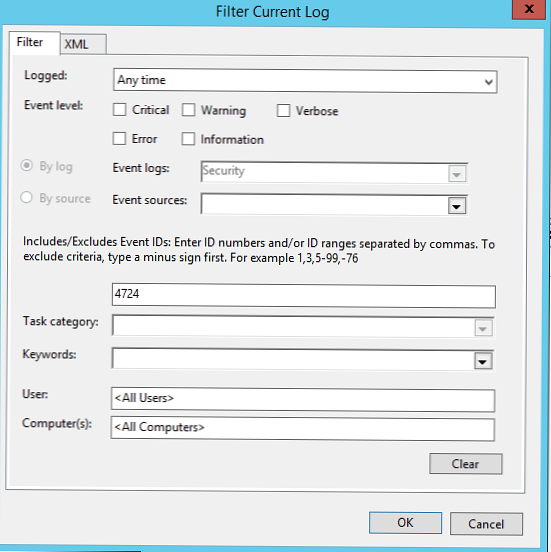

- У параметрима филтера одредите да се требају приказати само догађаји са кодом ЕвентИД 4724.

- На списку догађаја остаће само догађаји успешне промене лозинке (Покушао је ресетирати лозинку налога.) У исто време, у проширеном приказу догађаја можете видети име административног налога који је извршио промену лозинке (Субјецт :) и, заправо, кориснички налог чија је лозинка ресетована (Таргет Аццоунт :).

Савет. У контексту добијања потпуних информација о догађајима промене корисничке лозинке у филтер се могу додати следећи идентификатори догађаја:

- 4724 (628 - за старије верзије система Виндовс Сервер) - Покушај ресетовања лозинке налога

- 4723 (627 - у старијим верзијама Виндовс Сервера) - Покушај промене лозинке налога

Информације о овом догађају из часописа све Контролери домена Ацтиве Дирецтори који користе цмдлете ПоверСхелл Гет-АДЦомпутер и Гет-ВинЕвент могу се добити на следећи начин:(Гет-АДЦомпутер -СеарцхБасе 'ОУ = Контроле домена, ДЦ = винитпро, ДЦ = лоц' -Филтер *). Име | фореацх

Гет-ВинЕвент -ЦомпутерНаме $ _ -ФилтерХасхтабле @ ЛогНаме = "Сигурност"; ИД = 4724 | Фореацх

$ евент = [кмл] $ _. ТоКсмл ()

иф ($ догађај)

$ Тиме = Датум добијања $ _. ТимеЦреате -УФормат "% И-% м-% д% Х:% М:% С"

$ АдмУсер = $ евент.Евент.ЕвентДата.Дата [4]. "# Текст"

$ Усер = $ евент.Евент.ЕвентДата.Дата [0]. "# Текст"

$ дц = $ евент.Евент.Систем.цомпутер

врите-хост „Админ“ $ АдмУсер „ресетује лозинку на„ $ Усер “на„ $ дц „„ $ Тиме

Ако је потребно, ови подаци се могу записати директно из ПоверСхелл-а у екстерну мискл базу података, путем посебног МиСКЛ .НЕТ конектора, слично скрипти описаној у чланку Сазнајте ко је избрисао датотеку на датотечном серверу.