У претходном чланку описали смо поступак ресетовања лозинке стандардног налога администратора домена Ацтиве Дирецтори (администраторски налог). Овај сценарио добро функционише у "стандардном" Ацтиве Дирецтори окружењу, али у неким доменима овај трик можда неће успети, јер када су распоређени, употребљене су Мицрософтове најбоље праксе за обезбеђење АД инфраструктуре. У стварним АД доменима, следеће стратегије могу се користити за заштиту налога администратора домена:

- Преименујте стандардни налог Администратор активног директорија

- Отворите рачун за мамац. Налог иако има име Администратор, али нема повишена права. Уз то, помоћу смерница за ревизију, можете да конфигуришете безбедносне службе да вас обавештавају о ауторизацији помоћу овог налога

- Онемогућавање налога администратора и давање привилегија администратора домена другој уцхетки.

У овом чланку ћемо покушати да анализирамо решења за ове стратегије, које вам омогућавају да у АД-у откријете све налоге са правима администратора домена.

Дакле, у претходном чланку смо показали како креирањем системске услуге на контролеру домена можете ресетовати лозинку домена-администратора. Ова наредба, приликом учитавања ДЦ-а, ресетује лозинку налога администратора домене (администратор домена) на П @ ссв0рд.

сц створи РесетАДПасс бинПатх = "% ЦомСпец% / к нето администратор корисника П @ ссв0рд" старт = ауто

Шта да радим ако се не могу пријавити на овај рачун? Највјероватније је приликом распоређивања домена био заштићен једним од горе наведених метода.

Монтирајте неповезану базу података Ацтиве Дирецтори

Покушајмо издвојити податке о стварним администраторима домена из АД базе података. Да бисте то учинили, подигните се у режим ДСРМ, у коме је база података Ацтиве Дирецтори (нтдс.дит) у стању онеспособљености. Морамо локално монтирати ову базу података како бисмо додатно стекли приступ подацима похрањеним у њој.

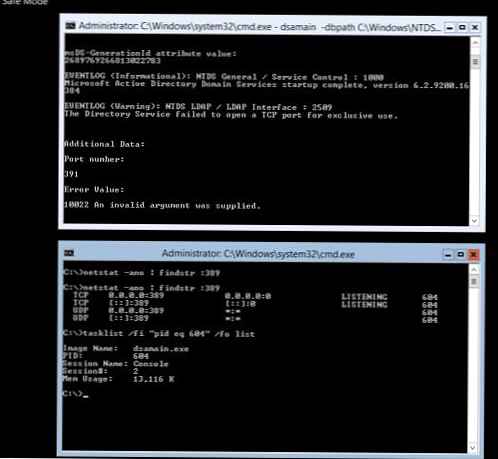

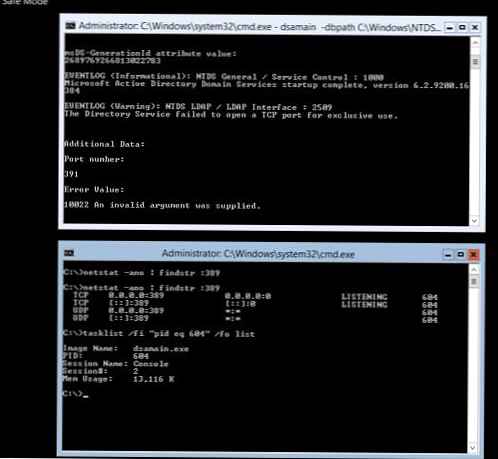

Покрените две командне линије: у првом ћемо покренути дсамаин.еке процес, у другом ћемо унијети интерактивне команде.

Савет. Када радите на Сервер Цоре-у, другу командну линију можете отворити покретањем наредбе у оригиналном цмд-у:

старт цмд

Пре покретања услужног програма дсамаин.еке, уверите се да други сервиси и процеси тренутно не користе порт 389. То можете учинити помоћу наредбе:

нетстат -ано | финдстр: 389

У случају да тим није ништа вратио - све је у реду, наставите (ако сте се вратили, морате пронаћи и онемогућити пронађени процес).

Услужни програм дсамаин.еке омогућава монтирање базе података АД и извршавање различитих ЛДАП упита на њему (у ствари вам омогућава организовање самосталног ЛДАП сервера). Услужни програм почиње са следећим параметрима:

- дбпатх - поставља пут до датотеке нтдс.дит.

- енаблеНонАдминАццесс - Омогућава ЛДАП упите у базу података АД под локалним налогом (подразумевано је приступ дозвољен само члановима домена Администраторима и Ентерприсе Админс групама).

- лдапПорт - омогућава вам да одредите ЛДАП порт. Користићемо стандардни ЛДАП порт - 389.

Монтирајте АД базу помоћу команде:

дсамаин -дбпатх Ц: \ Виндовс \ НТДС \ нтдс.дит -алловНонАдминАццесс -лдапПорт 389

Провјерите да ли се дсамаин.еке процес покреће и преслушава на порталу 389. Да бисте то учинили, у другој наредбеној линији покрените наредбу:

нетстат -ано | финдстр: 389ТЦП 0.0.0.0 мишљење89 0.0.0.0:07 ЛИСТЕНИНГ 614

ТЦП [::]: 389 [::]: 0 ЛИСТИНА 614

ТЦП 0.0.0.0 оцене89 *: * 614

ТЦП [::]: 389 *: * 614

Поступак добијамо са ИД-ом процеса 614 за слушање на ТЦП порту 389.

Проверите да ли је процес са ПИД 604 нашим дсамаин.еке процесом:

тасклист / фи "пид ек 614" / фо листИме слике: дсамаин.еке

ПИД: 614

Назив сесије: Конзола

Сесија бр. 2

Употреба меморије: 11,316 К

Сада када је АД база монтирана, можемо јој приступити помоћу услужних програма дс * (дсгет, дскуери итд.). Погледајмо све три опције за скривање налога администратора домена..

Преименовани налог администратора домена

Како могу да утврдим да ли је стандардни назив администратора Ацтиве Дирецтори преименован?

Стандардни АД АД има добро познати СИД, чији је формат С-1-5-21- [ид домене] -500, респективно, тако да само требамо пронаћи објект са таквим СИД-ом у домену. У другој наредбеној линији покрените наредбу:

дскуери усер -с лоцалхост | дсгет усер -с лоцалхост -самид -сид | финдстр / ц: "- 500"итпро С-1-5-21-2292496274-2043586872-6449473370-500

У овом случају се види да је администраторски налог преименован у итпро.

Такође можете да ресетујете лозинку за овај налог помоћу посебне услуге:

сц створи РесетПВ бинПатх = "% ЦомСпец% / к нето корисник итпро П @ ссв0рд" старт = ауто

Сада можете одспојити базу података АД (зауставите дсамаин.еке процес помоћу Цтрл + Ц). Провјерите је ли наредба вратила низ

Услуге домена Ацтиве Дирецтори успешно су искљученеЛажни АД Админ рачун

Како утврдити да стандардни Ацтиве Дирецтори Администратор нема потребна права? Врло је једноставно. Знајући ДН (угледно име) административног налога, можемо добити листу група у којима се састоји:

дсгет усер "ЦН = Администратор, ЦН = Корисници, ДЦ = винитпро, ДЦ = ен" -с лоцалхост -мембероф -екпанд"ЦН = корисници домена, ЦН = корисници, ДЦ = винитпро, ДЦ = ру"

"ЦН = корисници, ЦН = уграђени, ДЦ = винитпро, ДЦ = ру"

Као што видите, овај налог није члан домене Администратор групе и није погодан за наше потребе. Следећа техника ће вам помоћи да пронађете „праве“ администраторе.

Алтернативни Администратор домена

Покушајмо да откријемо како да добијемо списак налога који имају администраторска права домена. За почетак, покушајмо да рекурзивно набројимо све чланове групе администратора (укључујући чланове група домена и предузећа корпорације администратора).

дскуери група -с лоцалхост -самид "администратори" | дсгет група -с лоцалхост -мемберс -екпанд"ЦН = Администратор домена, ЦН = Корисници, ДЦ = винитпро, ДЦ = ру"

"ЦН = Ентерприсе Админс, ЦН = Корисници, ДЦ = винитпро, ДЦ = ру"

"ЦН = Администратор, ЦН = Корисници, ДЦ = винитпро, ДЦ = ру"

"ЦН = итпро, ЦН = корисници, ДЦ = винитпро, ДЦ = ру"

Као што видите, администратор и итпро рачуни имају администраторска права. Проверите статус административног налога:

дсгет усер "ЦН = Администратор, ЦН = Корисници, ДЦ = винитпро, ДЦ = ен" -с лоцалхост -самид -сид -дисабледсамид сид онеспособљен

Администратор С-1-5-21-2092397264-2003686862-3249677370-500 да

Као што видите, то је онемогућено.

Сада проверите статус Итпро налога:

дсгет усер "ЦН = итпро, ЦН = Корисници, ДЦ = винитпро, ДЦ = ру" -с лоцалхост -самид -сид -дисабледсамид сид онеспособљен

итпро С-1-5-21-2092397264-2003686862-3249677370-1107 бр

дсгет је успео

Овај налог је активан. Проверите у које се групе састоји:

дсгет усер "ЦН = итпро, ЦН = Корисници, ДЦ = винитпро, ДЦ = ен" -с лоцалхост -мембероф -екпанд"ЦН = Власници креатора смерница групе, ЦН = корисници, ДЦ = винитпро, ДЦ = ру"

"ЦН = Администратор домена, ЦН = Корисници, ДЦ = винитпро, ДЦ = ру"

"ЦН = Ентерприсе Админс, ЦН = Корисници, ДЦ = винитпро, ДЦ = ру"

"ЦН = Администратори шеме, ЦН = Корисници, ДЦ = винитпро, ДЦ = ру"

"ЦН = корисници домена, ЦН = корисници, ДЦ = винитпро, ДЦ = ру"

"ЦН = група одбијених РОДЦ лозинки за реплику, ЦН = корисници, ДЦ = винитпро, ДЦ = ен"

"ЦН = Администратори, ЦН = Буилтин, ДЦ = винитпро, ДЦ = ен"

"ЦН = корисници, ЦН = уграђени, ДЦ = винитпро, ДЦ = ру"

Одлично, она има права администратора домена! Остаје да ресетујете лозинку налога помоћу самид - итпро. Опет, то се може учинити помоћу услуге:

сц креирај РесетПВ бинПатх = "% ЦомСпец% / к нето корисник итпро ПА $ в0рд94" старт = ауто

Не заборавите да искључите АД базу података и поново покренете сервер.