Размотрите поступак централне инсталације сертификата на рачунарима домена и додавања га на листу поузданих роот сертификата користећи групне смернице. Након расподјеле цертификата, сви уређаји клијента вјерују услугама које су потписане овим цертификатом. У нашем случају, дистрибуират ћемо самопотписани ССЛ Екцханге цертификат (улога Сервис сертификата Ацтиве Дирецтори у домену није распоређена) на рачунаре корисника у Ацтиве Дирецтори-у.

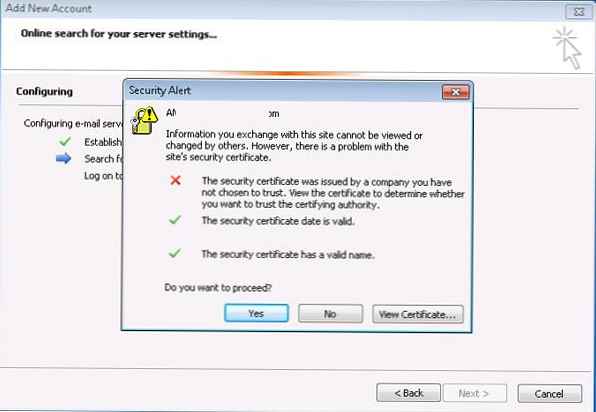

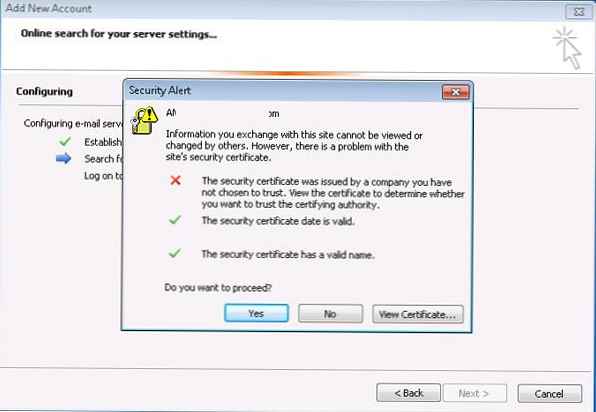

Ако за свој Екцханге сервер користите селф-потписани ССЛ сертификат, на клијентима се приликом првог покретања Оутлоока појављује порука да се цертификат не верује и да га није сигурно користити..

Да бисте уклонили ово упозорење, морате додати Екцханге сертификат на листу поузданих сертификата система на рачунару корисника. То се може урадити ручно (или интегрисањем сертификата у корпоративну слику ОС-а), али је много једноставније и ефикасније аутоматски дистрибуирање сертификата коришћењем функција групне политике (ГПО). Када се користи таква шема дистрибуције сертификата, сви потребни сертификати биће аутоматски инсталирани на све старе и нове рачунаре домена.

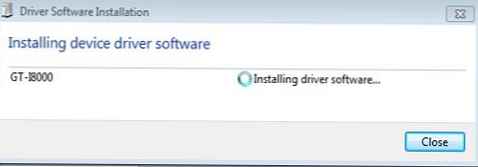

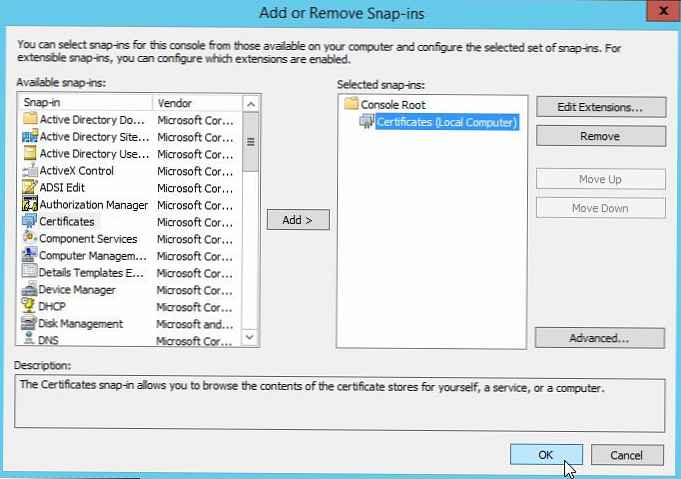

Пре свега, морамо да извозимо самопотписан сертификат са нашег Екцханге сервера. Да бисте то учинили, отворите конзолу на серверу ммц.еке и додајте му пук Сертификати (за локални рачунар).

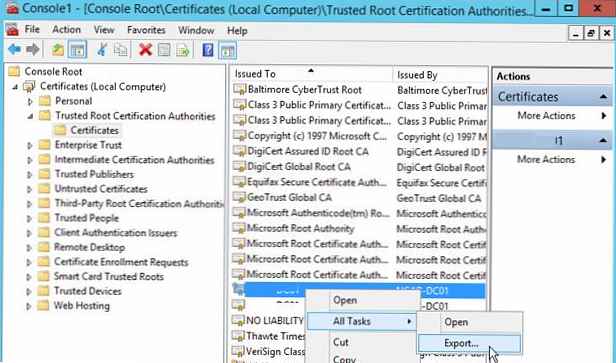

Идите на одељак Цертификати (локални рачунар) -> Поуздан ауторитет за потврђивање коријена -> Цертификати.

У десном одељку пронађите Екцханге сертификат и изаберите Све Задаци ->Извези.

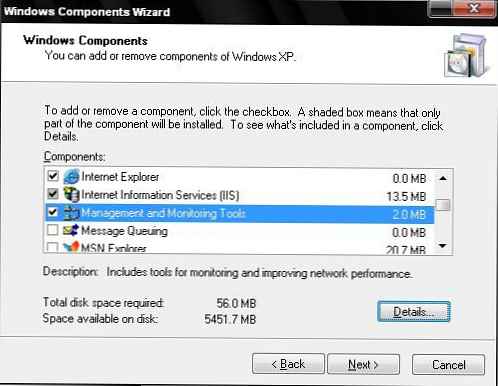

У чаробњаку за извоз одаберите формат ДЕР кодирани бинарни Кс.509 (.ЦЕР) и одредите путању до датотеке са сертификатом.

У чаробњаку за извоз одаберите формат ДЕР кодирани бинарни Кс.509 (.ЦЕР) и одредите путању до датотеке са сертификатом.

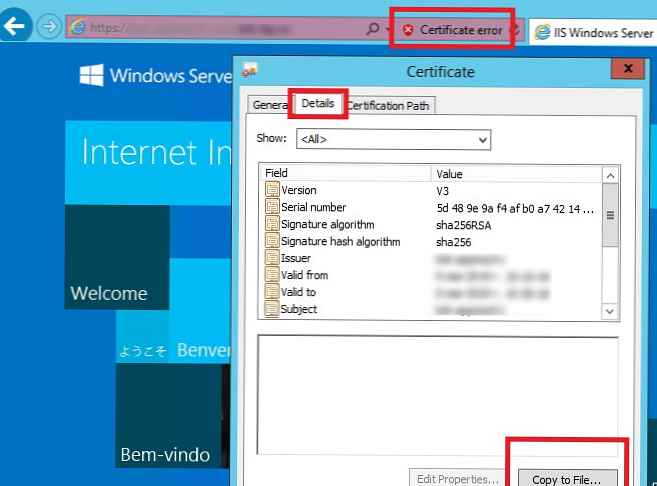

Такође можете добити ССЛ сертификат ХТТПС веб локације и сачувати је у ЦЕР датотеку из ПоверСхелл-а коришћењем методе ВебРекуест:

$ вебРекуест = [Нет.ВебРекуест] :: Креирај („хттпс: // ваш-екцханге-цас-урл“)

пробајте $ вебРекуест.ГетРеспонсе () ухватити

$ церт = $ вебРекуест.СервицеПоинт.Цертифицате

$ битес = $ церт.Екпорт ([Сецурити.Цриптограпхи.Кс509Цертификати.Кс509ЦонтентТипе] :: Церт)

сет-цонтент-вредност $ битес -енцодинг бите -патх "ц: \ пс \ гет_сите_церт.цер"

Дакле, извезли сте Екцханге ССЛ сертификат у ЦЕР датотеку. Потребно је да ставите цертификат у мрежни директориј где би сви корисници требали имати приступ читању (можете ограничити приступ директоријуму користећи НТФС дозволе или га по жељи сакрити помоћу АБЕ). На пример, нека пут до датотеке са сертификатима буде овако: \\ мск-фс01 \ ГроупПолици $ \ Цертификати.

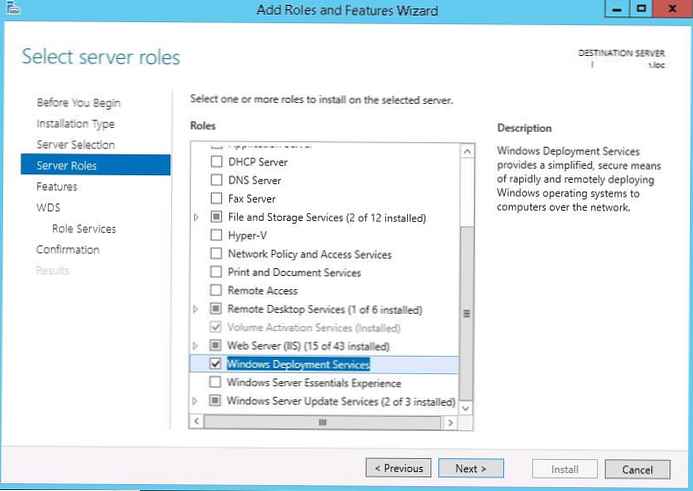

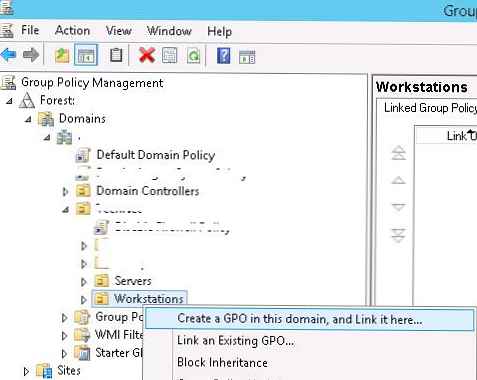

Кренимо на креирање политике дистрибуције сертификата. Да бисте то учинили, отворите конзолу за управљање смерницама домена Групно Политика Менаџмент (гпмц.мсц). Да бисте креирали нову смерницу, изаберите ОУ по коме ће деловати (у нашем примеру је ово ОУ са рачунарима, јер не желимо да се сертификат инсталира на сервере и технолошке системе) и изаберите у контекстном менију Креирајте а ГПО ин ово домен и Линк то овде...

Наведите назив политике (Инсталирај-Размена-Церт) и пређите на режим за уређивање.

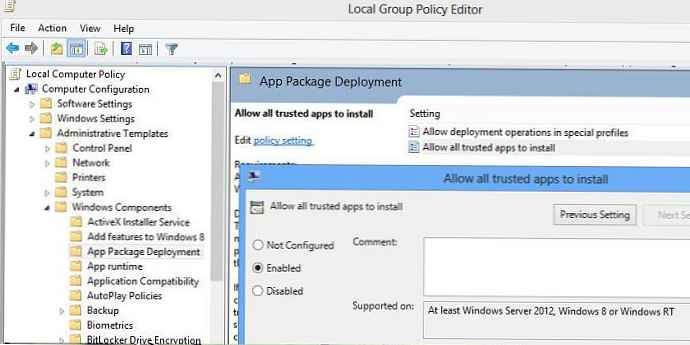

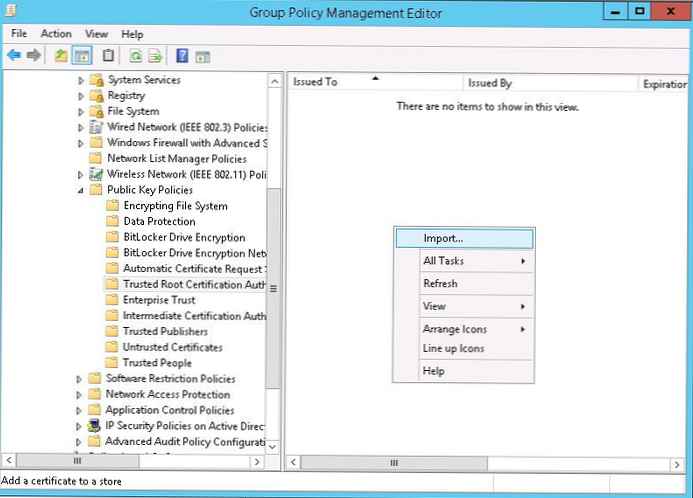

У ГПО едитору, идите на одељак Цомпутер Конфигурација -> Политике -> Виндовс Подешавања -> Сигурност Подешавања -> Јавно Кључ Политике -> Поуздан Роот Сертификација Власти (Конфигурација рачунара -> Конфигурација оперативног система Виндовс -> Подешавања заштите -> Политике јавних кључева -> Поуздани ауторитети за цертифицирање коријена).

У левом делу прозора за уређивање ГПО-а кликните РМБ и одаберите ставку менија Увези.

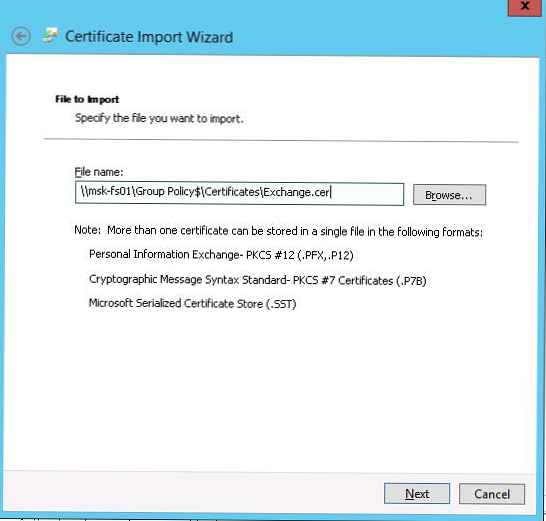

Наведите пут до увезене датотеке сертификата коју смо поставили у мрежни директориј.

Наведите пут до увезене датотеке сертификата коју смо поставили у мрежни директориј.

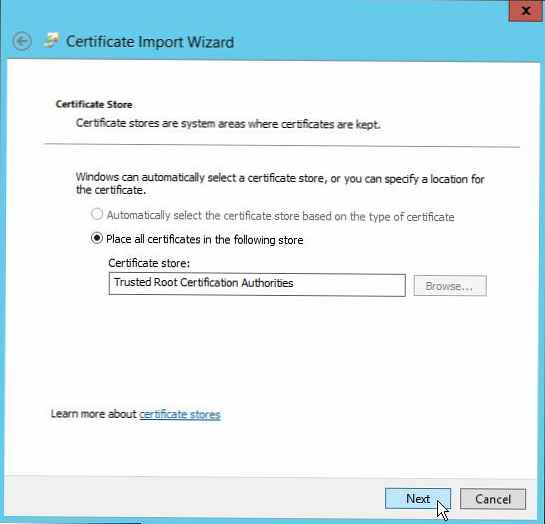

У одговарајућем кораку чаробњака (Поставите све сертификате у следећу трговину), обавезно назначите да би сертификат требало да буде смештен у одељак Поуздан Роот Сертификација Власти (Поуздани ауторитети за цертифицирање коријена).

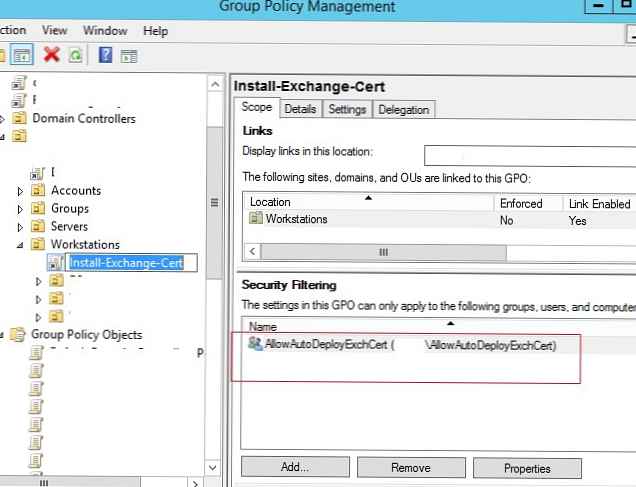

Направљена је политика дистрибуције сертификата. Могуће је тачније циљати (циљати) политику на клијенте који користе Безбедносно филтрирање (види доле) или ВМИ ГПО филтрирање.

Направљена је политика дистрибуције сертификата. Могуће је тачније циљати (циљати) политику на клијенте који користе Безбедносно филтрирање (види доле) или ВМИ ГПО филтрирање.

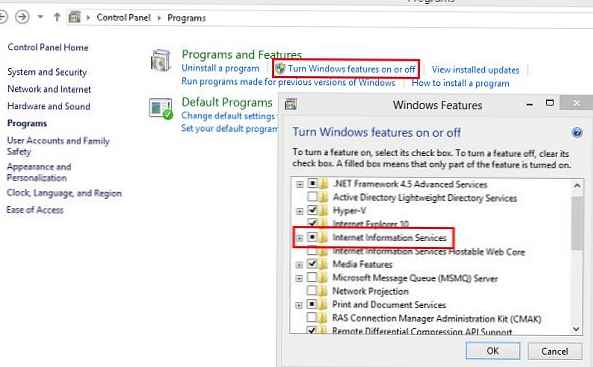

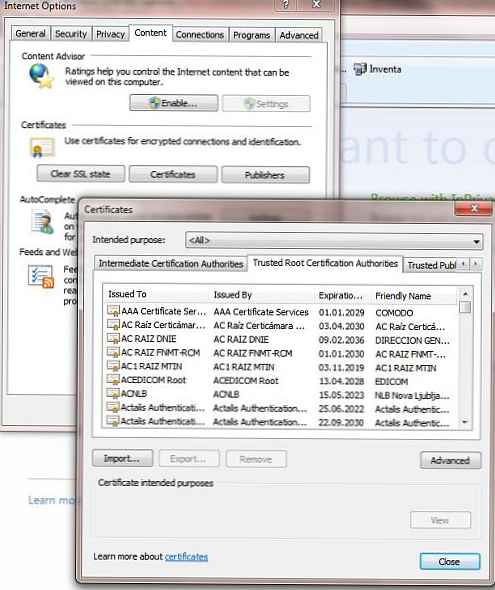

Тестирајте политику извршавањем ажурирања политике на клијенту помоћу команде (гпупдате / форце) Проверите да ли се ваш сертификат појављује на листи поузданих сертификата. То се може урадити на прикључку за управљање сертификатима (одељак Трустед Роот Цертифицатион Аутхоритиес -> Сертификати) или у подешавањима Интернет Екплорера (Интернет опције -> Садржај -> Цертификати-> Орган за сертификацију поузданих коријена или Интернет опције -> Садржај -> Цертификати -> Поуздане коријене ауторитети за сертификате).

Можете да то проверите у прегледачу када отворите ХТТПС локацију (у нашем примеру је то Екцханге ОВА), упозорење о непоузданом ССЛ сертификату више се неће појављивати. Сада, када конфигуришете Оутлоок на вашем серверу е-поште Екцхнаге (у програму Оутлоок 2016, ручна конфигурација сервера поште је могућа само путем регистра), прозор упозорења о непоузданом сертификату престаће се приказивати у програму.

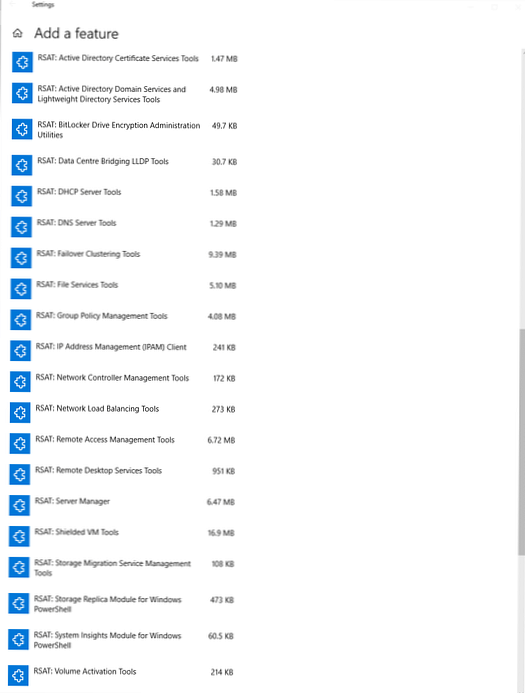

Ако желите да се политика дистрибуције сертификата примењује само на рачунаре (кориснике) у одређеној безбедносној групи, изаберите своју политику Инсталл-Екцханге-Церт у конзоли за управљање групним политикама. Картица Обим у одељку Сигурност Филтрирање брисање групе Овјерено Корисници и додајте своју безбедносну групу (нпр. АлловАутоДеплоиЕкцхЦерт). Ако ову политику повежете са кореном домене, ваш сертификат ће се аутоматски дистрибуирати на све рачунаре који су додани у безбедносну групу.

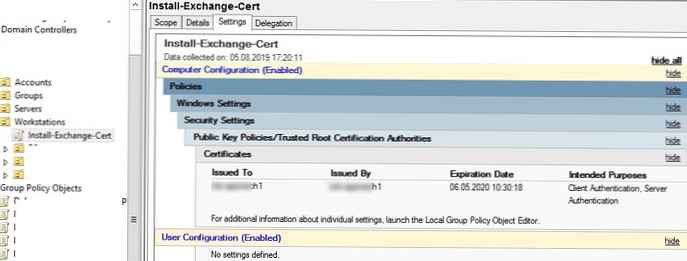

Помоћу једне смернице можете дистрибуирати неколико клијентских ССЛ сертификата одједном. За више информација о сертификатима које дистрибуира политика, погледајте ГПМЦ конзолу на картици Подешавања. Као што видите, приказана су поља цертификата Иссуед То, Иссуед Би, Датум истека и Намјена Сврха..

Ако рачунари немају приступ интернету, на овај начин можете да дистрибуирате поуздане коренске сертификате на све уређаје у домену. Али постоји лакши и тачнији начин обнове коријенских и опозваних цертификата у изолованим доменима.

Дакле, поставили сте политику аутоматске дистрибуције сертификата на све рачунаре у домену (одређеној организационој јединици или безбедносној групи домена). Сертификат ће се аутоматски инсталирати на све нове рачунаре, без захтева за ручним радњама служби техничке подршке (из безбедносних разлога, пожељно је периодично проверавати листе поузданих сертификата на клијентима за лажне и опозване).