У уторак увече, 24. октобра, све новинске агенције разнеле су нови масовни напад криптографског вируса званог Лоше Зец, упоређујући то са сензационалним вирусима ВаннаЦри и НотПетиа ове године. Да видимо о каквом је вирусу и како се носити са њим у корпоративној мрежи..

Садржај:

- Методе заразе вирусом Бад Раббит

- Шта вирус Бад Раббит ради на зараженом систему?

- Методе дистрибуције Бад Раббит рансомвареа преко локалне мреже

- Начини заштите од лошег зеца

Методе заразе вирусом Бад Раббит

Већина зараза вирусом Бад Раббит догодила се у Русији, а следе Украјина, Турска и Немачка. Очигледно, ширење вируса почело је с неколико хакираних веб локација од стране великих медија (углавном у зонама .ру и .уа домена), на којима је ЈС код уведен због лажног обавештења о потреби ажурирања Адобе Фласх Плаиер-а. У случају да се корисник слаже са ажурирањем и покреће датотеку преузету са сервера нападача инсталл_фласх_плаиер.еке (према речима запослених у компанији Касперски, преузимање се дешава са веб локације хккп: // 1днсцонтрол [.] цом)

Да би успешно заразио рачунар, корисник који води датотеку мора имати администраторска права и стандардни прозор УАЦ-а требало би се појавити пре него што се вирус покрене (осим ако га занатлије нису онемогућиле).

Шта вирус Бад Раббит ради на зараженом систему?

У случају успешног покретања, динамичка датотека библиотеке Ц: \ Виндовс појављује се на диску рачунара\ инфпуб.дат, који пролази кроз рундлл32.

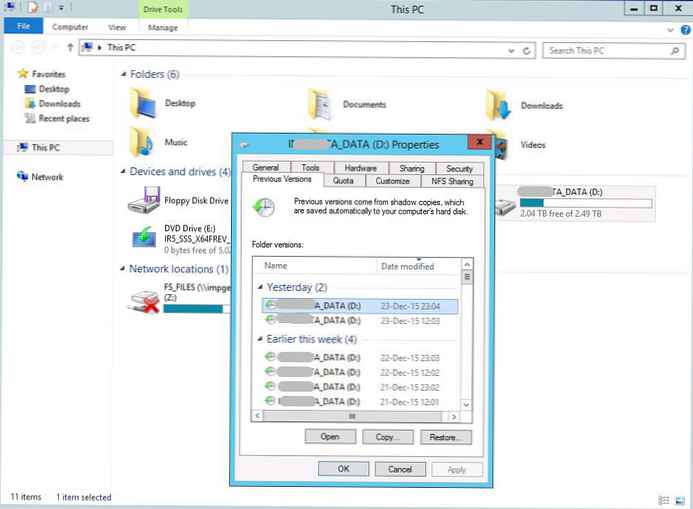

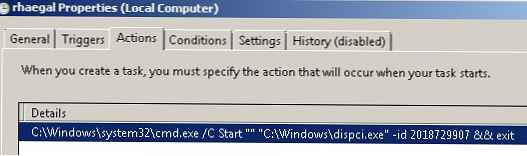

Након тога, датотека инфпуб.дат инсталира извршну датотеку Ц: \ Виндовс \ диспци.еке на систем и ствара задатак планирања да је покрене..

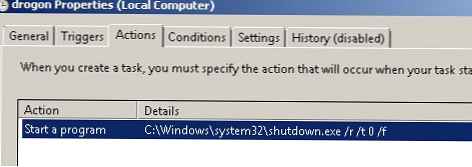

Тада се креира други задатак планера за поновно покретање рачунара..

Тада ће криптографски модул ступити у игру, ожичен у диспци.еке и цсцц.дат. Корисничке датотеке у систему претражују екстензију ожичене на листи кодова, а затим се шифрирају кориштењем јавног кључа АЕС-128-ЦБЦ нападача помоћу јавног кључа РСА-2048. Диспци.еке користи услужни модул ДискЦриптор за шифровање датотека на диску.

Списак екстензија датотека подложних шифрирању представљен је у наставку (имајте на уму да се након шифрирања оригиналне екстензије датотеке чувају, а крај текста тела додаје се ознака шифровано):

.3дс .7з .аццдб .аи .асм .асп .аспк .авхд .бацк .бак .бмп .брв .ц .цаб .цц .цер .цфг .цонф .цпп .црт .цсл .цкк .дбф .дер. диб .диск .дјву .доц .доцк .двг .емл .фдб .гз .х .хдд .хпп .хкк .исо .јава .јфиф .јпе .јпег .јпг .јс .кдбк .кеи .маил .мдб .мсг. нрг .одц .одф .одг .оди .одм .одп .одс .одт .ора .ост .ова .овф .п12 .п7б .п7ц .пдф .пем .пфк .пхп .пмф .пнг .ппт .пптк .пс1. пст .пви .пи .пиц .пив .кцов .кцов2 .рар .рб .ртф .сцм .слн .скл .тар .тиб .тиф .тифф .вб .вбок .вбс .вцб .вди .вфд .вхд .вхдк. вмц .вмдк .вмсд .вмтм .вмк .всдк .всв .ворк .клс .клск .кмл .квд .зип

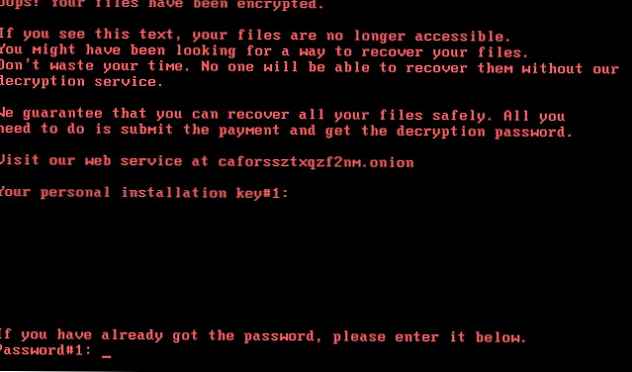

Поред тога, датотека диспци.еке користи се за инсталирање модификованог покретача који спречава нормално пуњење система (слично НотПетиа). Код у МБР-у је модификован и боотлоадер се преусмерава на датотеку која приказује текст шифрирајуће поруке и „јединствени кориснички код“. Текст поруке показује адресу сајта у Тору за примање кода за дешифрирање.

Упс! Ваше датотеке су шифроване.

Ако видите овај текст, ваше датотеке више нису доступне.

Можда сте тражили начин да вратите датотеке.

Не губите време. Нико их неће моћи повратити без нашег

услуга дешифровања.

Гарантујемо да можете сигурно да опоравите све датотеке. Сви ви

треба да платите уплату и добијете лозинку за дешифровање.

Посетите наш веб сервис на адреси цафорссзтккзф2нм.онион

Ваш лични инсталациони кључ # 1:

За дешифровање података програмери вируса захтевају да пренесу 0,05 Битцоин (БТЦ) на своје рачуне у року од 40 сати.

Према запосленима компаније Касперски, за разлику од НетПетие, могуће је дешифровати датотеке шифроване новим вирусом..

Начини дистрибуције Бад Раббит рансомвареа преко локалне мреже

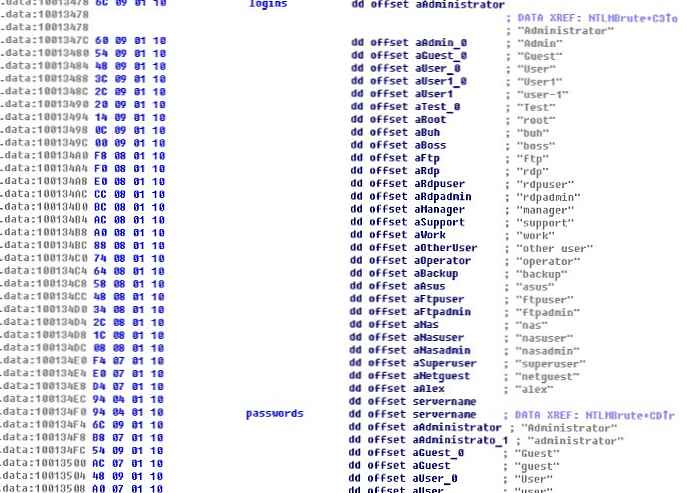

За дистрибуцију преко корпоративне мреже користи се модул за скенирање и претраживање ИП адреса. Да би приступио рачунару на мрежи, вирус покушава да покупи лозинке администратора удаљених рачунара на два начина

- Рачуни и лозинке се претражују кроз жични речник

- Да бисте добили корисничке лозинке из меморије зараженог система, користи се модул Мимикатз, а примљени подаци се користе за ауторизацију на другим рачунарима

У случају успешне провере идентитета, вирус се шири на удаљени рачунар преко СМБ и ВебДАВ.

У случају успешне провере идентитета, вирус се шири на удаљени рачунар преко СМБ и ВебДАВ.

Већина медија извештава да се исти ЕтхерналБлуе искоришћава (као што су ВцРи и НотПетиа) користи за ширење вируса по мрежи, али то није тачно.

Начини заштите од лошег зеца

Прикупићемо основне препоруке за ограничавање инфекције рачунара и ширења вируса преко мреже

- Придржавајте се општих смерница описаних у чланку о ограничавању права на административни рачун..

- Користите јединствене лозинке локалног администратора на свим рачунарима (конфигуришите ЛАПС)

- Не можете да онемогућите УАЦ

- Обезбедити образовном програму с корисницима о претњама покретања софтвера треће стране преузето са веб локација

- Ограничите могућност издвајања корисничких лозинки / хешева из меморије помоћу а ла мимикатз алата

- Провера довољне сложености лозинки корисника и администратора у АД-у (Ревизија лозинки у АД-у), чиме се минимизира могућност одабира лозинке у речнику

- Надгледање стварања нових задатака планера (ЕвентИД 106) и услуга на рачунару и серверима на мрежи

- Користите софтверску политику за ограничавање забране покретања следећих датотека (по имену и хасх-у). Или правила антивируса.

| Назив датотеке | СХА256 Хасх |

| инсталл_фласх_плаиер.еке | 630325цац09ац3фаб908ф903е3б00д0дадд5фдаа0875ед8496фцбб97а558д0да

|

| ц: \ виндовс \ инфпуб.дат | 579ФД8А0385482ФБ4Ц789561А30Б09Ф25671Е86422Ф40ЕФ5ЦЦА2036Б28Ф99648 |

| ц: \ виндовс \ диспци.еке | 8ебц97е05ц8е1073бда2ефб6ф4д00ад7е789260афа2ц276ф0ц72740б838а0а93 |

| цсцц.дат (к86 / к64) | к86 -682АДЦБ55ФЕ4649Ф7Б22505А54А9ДБЦ454Б4090ФЦ2ББ84АФ7ДБ5Б0908Ф3Б7806 к64- б2ф863ф4119дц88а22цц97ц0а136ц88а0127цб026751303б045ф7322а8972ф6

|