Фаил2бан омогућава вам да блокирате приступ серверу или покренутим сервисима на основу анализе дневника приступа и веза. Фаил2Бан може аутоматски креирати правила фиревалл-а за блокирање одређених ИП адреса ако се открију да су акције из ове ИП адресе сумњиве. Дакле, Фаил2Бан може да заштити ваш сервер од проналажења лозинке преко ССХ, ДДоС напада, извршава покушаје експлоатације и обављање забрањених радњи.

Свака услуга сервера чији су портови отворени за спољни свет потенцијално је рањива. Портови неких услуга могу се затворити, али не могу сви то да ураде. На примјер, ако желите да ваш СМТП сервис поште функционише у потпуности, не можете га онемогућити или блокирати порт на фиревалл-у и с времена на вријеме у записницима можете видјети записе о покушају одабира лозинке за рачун. То се дешава и са другим сервисима..

Обично на свим својим серверима затварам ССХ приступ извана, јер Ја се на своје сервере повезујем са своје статичке ИП адресе или преко ОпенВПН везе. Али то није увек могуће. Замена стандардних портова долази од помоћи или конфигурише на сервисном серверу фаил2бан. У овом примеру ћемо показати како инсталирати и користити фаил2бан на ЦентОС-у, али ово упутство можете да користите и за друге Линук дистрибуције..

Садржај:

- Инсталација и почетно подешавање Фаил2Бан у ЦентОС 8/7

- Коришћење Фаил2Бан за заштиту ССХ од испитивања лозинком

- Дневници Фаил2Бан

- Осигуравање Апацхеа помоћу програма Фаил2Бан

- Конфигурирање Фаил2Бан и Нгинк пакета

- Осигуравање МиСКЛ-а помоћу Фаил2Бан

- Правила Фаил2Бан за Еким

- Фаил2Бан ИП листа, ИП деблокирање

Инсталација и почетно подешавање Фаил2Бан у ЦентОС 8/7

Пакет за инсталирање фаил2бан је у спремишту Епел, повезаћемо га:

# иум инсталирајте епел-релеасе -и

Након повезивања спремишта, можете инсталирати фаил2бан преко иум или днф (на ЦентОС 8):

# иум инсталирате фаил2бан -и

Као и било која друга услуга, фаил2бан треба додати за покретање како би се аутоматски покренуо када се систем поново покрене:

[роот @ сервер ~] # системцтл омогућавају фаил2бан

Направљено симлинк /етц/системд/систем/мулти-усер.таргет.вантс/фаил2бан.сервице → /уср/либ/системд/систем/фаил2бан.сервице.

Услуга фаил2бан чува конфигурационе датотеке у директоријуму / етц / фаил2бан. Главна конфигурациона датотека - /етц/фаил2бан/јаил.цонф. Пошто се ова датотека може пребрисати приликом ажурирања услуге, да бисте радили, морате да креирате датотеку јаил.лоцал. Такође датотеке у директоријуму /етц/фаил2бан/јаил.д/ може се користити за надјачавање поставки у горе наведеним датотекама. Датотеке се примењују следећим редоследом:

- /етц/фаил2бан/јаил.цонф

- /етц/фаил2бан/јаил.д/*.цонф

- /етц/фаил2бан/јаил.лоцал

- /етц/фаил2бан/јаил.д/*.лоцал

Коришћење Фаил2Бан за заштиту ССХ од испитивања лозинком

Креирајте датотеку и извршите подешавања:

# нано /етц/фаил2бан/јаил.лоцал

И додајте садржај:

[ДЕФАУЛТ] # Бан забрањује један сат: бантиме = 3600 # Прекривање /етц/фаил2бан/јаил.д/00-фиреваллд.цонф: банацтион = иптаблес-мултипорт [ссхд] омогућено = труе

Ова конфигурација поставља ново време за блокирање ИП адреса за све услуге, поставља употребу иптаблес за закључавање и омогућена је заштита ссхд-а.

Да бисте користили фиреваллд за филтрирање, одредите:

банацтион = фиреваллцмд-ипсет

Након промене поставки, поново покрените услугу:

# системцтл поново покреће фаил2бан

Да бисте прегледали статус фаил2бан и проверили листу заштићених услуга, покрените наредбу:

[роот @ сервер ~] # фаил2бан-статус клијента

Статус | - Број затвора: 1 '- Листа затвора: ссхд

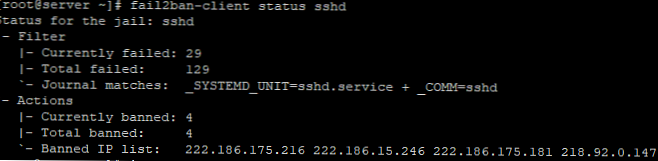

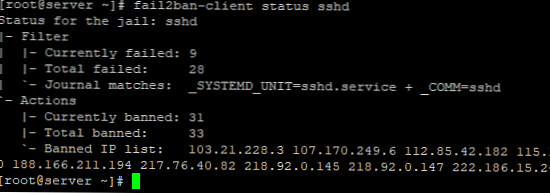

За одређену услугу можете затражити тренутни статус браве фаил2бан:

# фаил2бан-статус клијента ссхд

У датотеци јаил.цонф могу описати опште параметре који се неће надјачати јаил.лоцал.

Откључајте линију:

игнореип = 127.0.0.1/8

Промените следеће вредности:дужина = 10м - време за које ће ИП бити блокиранфиндтиме = 10м - време током кога ће се неуспели покушаји ауторизације рачунати.макретри = 3 - број покушаја пре блокирања

Да бисте примали упозорења путем е-поште, морате да конфигуришете следеће опције:дестемаил = роот@буилд-центос.инфо -примаоцасендер = роот@буилд-центос.инфо - пошиљалацмта = постфикс - СМТП услуга путем које се шаље

Да бисте конфигурисали блокирање за појединачне сервисе у датотеци /етц/фаил2бан/јаил.лоцал после блока [ДЕФАУЛТ] креира се блок за жељену услугу, на пример, као код ссхд. Додајте му нека подешавања:

[ссхд] омогућен = труе порт = ссх логпатх =% (ссхд_лог) с

Навели смо који порт да блокирамо и где да напишемо блогове за блокирање. Обратите пажњу на директориј /етц/фаил2бан/филтер.д, тамо су описани филтри уз помоћ којих ће се анализирати уноси у дневник и провјерити показује ли овај или онај унос неуспјешну провјеру аутентичности. Ако датотеке пронађете у директоријуму, можете пронаћи пропустенабан правила за најпопуларније сервисе:# лс /етц/фаил2бан/филтер.д

Датотеке су описане врло детаљно и можете проучити шта вам је потребно да схватите како се догађају провјере дневника..

Дневници Фаил2Бан

Да бисте проверили дневник фаил2бан, покрените наредбу:

# јоурналцтл -б -у фаил2бан

Дневнике такође можете провјерити у стварном времену:

# реп -Ф /вар/лог/фаил2бан.лог

Излаз дневника:

2019-12-05 12: 13: 26.914 фаил2бан.ацтион [9750]: ОБАВИЈЕСТ [ссхд] Ресторе Бан 222.186.180.17 2019-12-05 12: 13: 26.930 фаил2бан.ацтион [9750]: ОБАВИЈЕСТ [ссхд] Ресторе Бан 222.186 .180.223 2019-12-05 12: 13: 26.944 фаил2бан.ацтион [9750]: ОБАВИЈЕСТ [ссхд] Ресторе Бан 36.72.82.10 2019-12-05 12: 13: 26.958 фаил2бан.ацтион [9750]: ОБАВИЈЕСТ [ссхд] Ресторе Бан 40.117.135.57 2019-12-05 12: 13: 26.973 фаил2бан.ацтион [9750]: ОБАВИЈЕСТ [ссхд] Ресторе Бан 45.55.155.224 2019-12-05 12: 13: 26,988 фаил2бан.ацтион [9750]: ОБАВИЈЕСТ [ссхд ] Врати бан 67.205.135.127 2019-12-05 12: 13: 27.003 фаил2бан.ацтион [9750]: ОБАВЕШТЕЊЕ [ссхд] Ресторе Бан 83.171.107.216 2019-12-05 12: 13: 43.362 фаил2бан.филтер [9750]: ИНФО [ссхд] Пронађено 183.87.134.98 - 2019-12-05 12:13:42 2019-12-05 12: 13: 45.571 фаил2бан.филтер [9750]: ИНФО [ссхд] Пронађено 183.87.134.98 - 2019-12-05 12 : 13: 45 2019-12-05 12: 15: 46,109 фаил2бан.филтер [9750]: ИНФО [ссхд] Пронађено 112.64.170.178 - 2019-12-05 12:15:45 2019-12-05 12: 17: 05.317 фаил2бан.ацтион [9750]: ОБАВИЈЕСТ [ссхд] Унба н 222.186.175.216

Као што видите, фаил2бан ради и периодично блокира или уклања блокирање за ИП адресе.

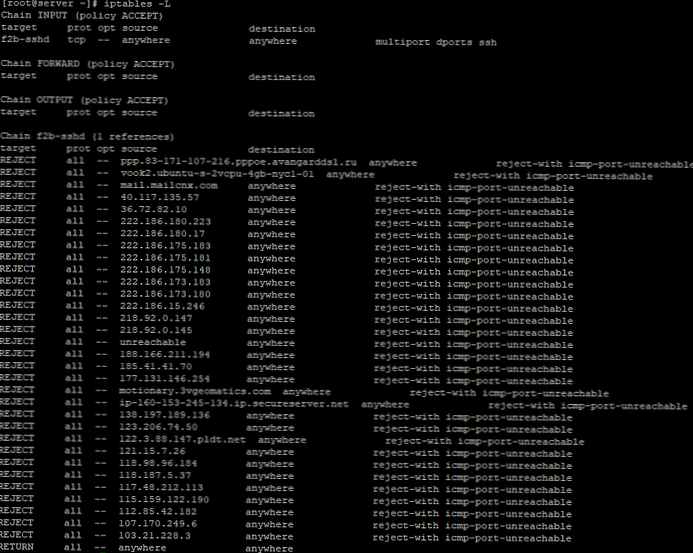

Да бисте проверили које су ИП адресе блокиране у иптаблес системом фаил2бан, урадите:

# иптаблес -Л

Као што видите, ссх отвореним споља, повремено неко покушава да подигне лозинку и пријави се. Ако проверите статистику након неког времена, видећете да број блокираних ИП адреса расте.

Осигуравање Апацхеа помоћу програма Фаил2Бан

Ако желите да прилагодите фаил2бан за свој апацхе (хттпд) додајте следећа подешавања јаил.лоцал:

# откривање неуспјелих покушаја лозинке [апацхе] омогућен = истински порт = хттп, хттпс филтер = апацхе-аутх логпатх = / вар / лог / хттпд / еррор_лог макретри = 3 # блокира ИП-ове који директно приступају скрипту уз проширење пхп, асп, еке, пл, цги, сцги [апацхе-носцрипт] омогућен = труе порт = хттп, хттпс филтер = апацхе-носцрипт логпатх = / вар / лог / хттпд / еррор_лог макретри = 3 # откривање покушаја преливања Апацхе [апацхе-оверфловс] омогућено = труе порт = хттп, хттпс филтер = апацхе-оверфловс логпатх = / вар / лог / хттпд / еррор_лог макретри = 2 # откривање неуспјелих покушаја претраживања у кућном директорију на послужитељу [апацхе-нохоме] омогућен = труе порт = хттп, хттпс филтер = апацхе -нохоме логпатх = / вар / лог / хттпд / * еррор_лог макретри = 2

Након промене конфигурационе датотеке, поново покрећемо услугу и проверавамо стање:

[роот @ сервер ~] # фаил2бан-статус статуса клијента

Статус затвора: апацхе | - Филтер | | - Тренутно није успело: 0 | | - Укупно није успело: 0 | '- Листа датотека: / вар / лог / хттпд / еррор_лог' - Акције | - Тренутно је забрањено: 0 | - Укупно забрањено: 0 '- Забрањена ИП листа:

За тест сам инсталирао на сервер Јоомла, након чега сам покушао отворити непостојећу датотеку и фаил2бан блокирао ме:

[роот @ сервер хттпд] # фаил2бан-статус клијента апацхе-носцрипт

Статус затвора: апацхе-носцрипт | - Филтер | | - Тренутно није успело: 1 | | - Укупно није успело: 6 | '- Листа датотека: / вар / лог / хттпд / еррор_лог' - Акције | - Тренутно је забрањено: 1 | - Укупно забрањено: 1 '- Забрањена ИП листа: *. *. *. *

Конфигурирање Фаил2Бан и Нгинк пакета

Ако сте веб сервер нгинк а веб локација има одељке који захтевају ауторизацију, такође можете имати проблема са покушајима набрајања лозинки. За фаил2бан можемо одредити да користимо датотеку нгинк-хттп-аутх.цонф, Подразумевано је већ описано у конфигурацијској датотеци. /етц/фаил2бан/јаил.цонф:

[роот @ сервер ~] # мачка /етц/фаил2бан/јаил.цонф | греп нгинк

[нгинк-хттп-аутх] логпатх =% (нгинк_еррор_лог) с # Да бисте користили затвор 'нгинк-лимит-рек', требали бисте имати 'нгк_хттп_лимит_рек_модуле' # и дефинисати 'лимит_рек' и 'лимит_рек_зоне' као што је описано у нгинк документацији # хттп: / /нгинк.орг/ен/доцс/хттп/нгк_хттп_лимит_рек_модуле.хтмл # или на пример погледајте у 'цонфиг / филтер.д / нгинк-лимит-рек.цонф' [нгинк-лимит-рек] логпатх =% (нгинк_еррор_лог) с [ нгинк-ботсеарцх] логпатх =% (нгинк_еррор_лог) с логпатх =% (нгинк_аццесс_лог) с

Морамо ли је укључити у конфигурацијску датотеку /етц/фаил2бан/јаил.лоцал додавањем:

[нгинк-хттп-аутх] омогућено = тачно

Након свих подешавања, не заборавите да поново покренете услугу:

# системцтл поново покреће фаил2бан

Осигуравање МиСКЛ-а помоћу Фаил2Бан

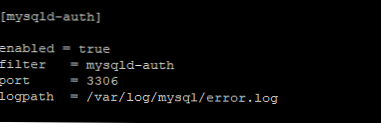

Да бисте заштитили МиСКЛ, морате да додате засебан блок у конфигурациону датотеку јаил.лоцал:

[мисклд-аутх] омогућен = истински филтер = мисклд-аутх порт = 3306 логпатх = /вар/лог/мискл/еррор.лог

Ова поставка ће вас заштитити од погађања лозинке за мискл корисника (ово је врло честа груба сила).

Правила Фаил2Бан за Еким

Да бисте конфигурисали безбедност за Еким сервис е-поште, направите следећу конфигурацију:

[еким] омогућен = труе филтер = еким ацтион = иптаблес-мултипорт [наме = еким, порт = "25,465,587"] логпатх = / вар / лог / еким / маинлог

Тако можете прилагодити фаил2бан да радите са готово свим популарним сервисима и ваш сервер ће постати што је могуће безбеднији.

Фаил2Бан ИП листа, ИП деблокирање

Да откључате ИП који је блокиран фаил2бан, користи наредбу:

# фаил2бан-цлиент сет СЕЦТИОН уклањање ИП адресе - где је СЕЦТИОН назив секције у конфигурацијској датотеци, у складу са правилима чија је ИП адреса била блокирана. На пример:

# фаил2бан-цлиент сет апацхе-носцрипт унбанип 185. *. *. *

Можете додати одређене ИП адресе у изузетке фаил2бан (листа смештаја). Да бисте то урадили, у конфигурацијској датотеци јаил.цонф унесите ИП у ред:

игнореип = 185. *. *. *

Додавањем ИП адресе изузецима извршио сам неколико напада попут претходног и блокирање се није догодило.

Као што видите, фаи2бан је прилично једноставно подесити, али је прилично ефикасно средство додатне заштите вашег сервера од злонамерних корисника. Нажалост, за Виндовс нисам видео бесплатне програме сличне функционалности (можете покушати да блокирате ИП адресе помоћу ПоверСхелл-а - погледајте чланак Заштита РДП од провере лозинке).