У овом ћемо чланку показати како управљати Линук заштитним зидом користећи цлассиц иптаблес уместо фиреваллд-а у ЦентОС / РХЕЛ 7 ради филтрирања долазног и одлазног саобраћаја. Овај чланак описује како конфигурирати иптаблес на ЦентОС 7 за филтрирање долазног промета, користећи примјер виртуалног сервера утемељеног у облаку распоређеног од нуле мисервер01, доступно са интернета.

Садржај:

- Онемогућавање фиреваллд-а у ЦентОС 7

- Правила синтаксе и иптаблеса у ЦентОС / Ред Хат-у

- Стварање правила филтрирања саобраћаја у иптаблес

- Омогући иптаблес записнике

- Спремање и враћање правила филтрирања иптаблес

Онемогућавање фиреваллд-а у ЦентОС 7

ЦентОС 7 користи системску услугу за подешавање фиревалл-а фиреваллд. Пружа сопствени интерфејс, али на крају то функционише и преко услужног програма иптаблес. У исто време, фиревалл треба да се контролише или фиреваллд или директно преко иптаблес.

фиреваллд није замена, већ омотач око иптаблеса, од њега можете користити оно што више волите или погодније у одређеним условима. иптаблес је универзалнији, основно је средство, али мало је теже савладати. фиреваллд пружа једноставније сучеље, али, на пример, ЦентОС 6 то не може користити, а за остале дистрибуције морате имати потребне инсталационе пакете. Поред тога, ако користите апликације које постављају своје поставке у фиревалл-у, оне морају бити компатибилне са фиреваллд-ом (пример таквих апликација је доцкер, фаил2бан).

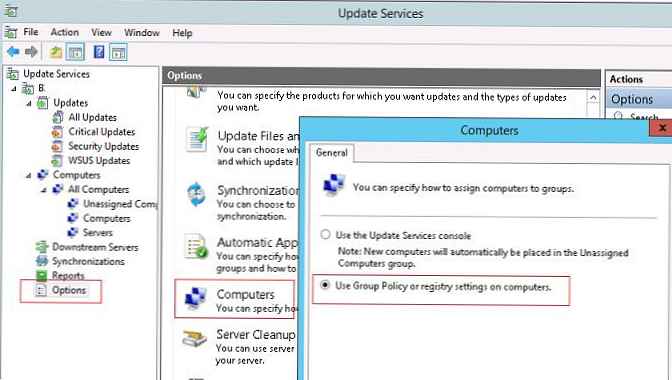

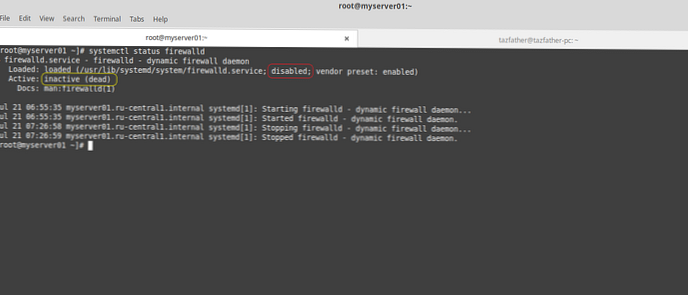

Проверите статус фиреваллд-а и искључите га.

системцтл статус фиреваллд

У исходу команде подручје је кружило црвеном бојом омогућено, значи да је покретање укључено, а подручје кружи жутом речју активан, значи да се услуга покреће.

Заустављамо услугу и искључујемо аутоматско учитавање за њу:

системцтл стоп фиреваллд

системцтл онеспособити фиреваллд

Поново провјера статуса:

Сада се показује излаз наредбе онеспособљено за аутоматско учитавање (искључено) и неактиван значи да је услуга искључена.

Правила синтаксе и иптаблеса у ЦентОС / Ред Хат-у

Иптаблес - ово је услужни програм који конфигурише правила заштитног зида у Линуку.

Иптаблес групише правила заштитног зида у табеле, а главне су:

- Табела филтер - користи се за филтрирање саобраћаја, односно омогућавање и ускраћивање веза

- Табела нат - користи се за превођење адреса (НАТ)

- Табела мангле - остале модификације ип заглавља пакета.

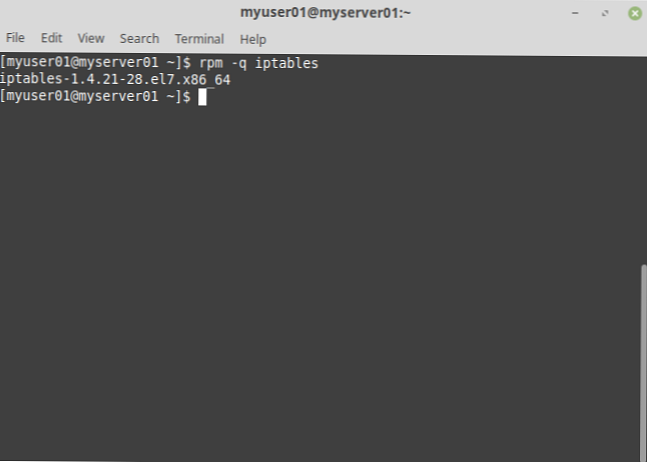

Прво проверите да ли је иптаблес инсталиран на систему (требало би да буде задано):

рпм -к иптаблес

Излаз из наредбе показује да је тренутно инсталирана верзија иптаблеса 1.4.21.

Рад са иптаблес-ом у командној линији захтева роот привилеге, тако да ћемо и даље радити као роот.

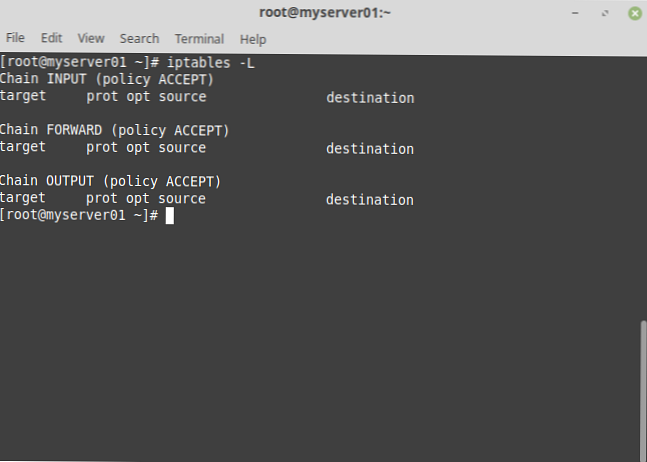

Да бисте приказали тренутна правила, извршите наредбу:

иптаблес [-т таблица] -Л [ланац] [параметри]

На пример, резултат наредбе иптаблес -Л, када у табелама још нису створена правила:

Размотримо детаљније резултате наредбе.

Табела филтер садржи три врсте правила, такозвани ланац (ланац):

- ИНПУТ - у овом ланцу се обрађују долазни ип пакети намењени самом хосту;

- ИЗЛАЗ - у овом ланцу се обрађују одлазни ип пакети од самог рачунала;

- ФОРВАРД - овај ланац је потребан за преусмеравање ип пакета. Користи се ако желите да користите сервер као рутер.

Насупрот сваком ланцу је подразумевана политика, која одређује шта треба учинити ако веза не спада у неко од правила. Подразумевана смерница може имати две вредности и одређује приступ самој организацији заштитног зида:

- АЦЦЕПТ - подразумевано су све везе дозвољене, правила блокирају нежељене везе;

- ДРОП - подразумевано су све везе одбијене, правила омогућавају потребне везе.

Стварање правила филтрирања саобраћаја у иптаблес

Иптаблес филтрирају по интерфејсу

Почнимо са креирањем правила. Синтакса наредбе за додавање новог правила на крају наведеног ланца изгледа овако:

иптаблес [-т таблица] -А -ј

За почетак, дозволимо промет путем локалног петље (интерфејс) (127.0.0.1), који је неопходан за рад неких апликација:

иптаблес -А ИНПУТ -и ло -ј ПРИХВАТ

Анализирајмо по редоследу:

- Спецификујемо ланац ИНПУТ, тј. правило ће се применити за долазне везе.

- Затим користите тастер -и (у интерфејсу), за одређивање долазног интерфејса на који долази ип пакет.

- Команду употпуњавамо кључем -ј (-јумп), одређивање радње која ће се извршити за све ип пакете који испуњавају критеријуме из тачке 2. У овом случају АЦЦЕПТ - допустити везу. Поред тога, основне акције са везама такође укључују:

- ДРОП - забранити везу, извор везе није обавештен, ип пакет се једноставно одбацује;

- РЕЈЕЦТ - онемогућите везу, порука везе се обавештава о извору везе.

Иптаблес филтрирају по порти, протоколу или ИП адреси

Сада додајте правило дозволе за повезивање са нашим Линук сервером преко ССХ-а на порту 22.

иптаблес -А ИНПУТ -п тцп --портпорт 22 -ј АЦЦЕПТ

У овом правилу су порт и протокол критеријуми. Протокол (тцп, удп, ицмп, алл) поставља кључ -п (-протокол), одредишни порт (тј. порт до кога ће ип пакети доћи на сервер) -дпорт.

Напомена: ако желите да користите одредишни или изворни порт у критеријумима (-дпорт или -спорт), затим одредите протокол.На пример, можете одредити распон прикључака са двоточком

--извештај 6000: 6063

Ако знамо ип адресе клијената са којих ћемо се повезати на сервер, сигурније ће дозволити приступ само са ових ип адреса. У овом случају, додајте -с (-срц, -соурце) критеријумима, наводећи на пример, ип адресу или подмрежу извора везе:

иптаблес -А ИНПУТ -п тцп -с 94.41.174.122 --дпорт 22 -ј АЦЦЕПТ

приступ луци 22 биће дозвољен само са ип адресе 94.41.174.122.

Делимично дозволите ицмп захтеве, 3 врсте:

иптаблес -А ИНПУТ -п ицмп --ицмп тип ехо-захтева -ј АЦЦЕПТ

иптаблес -А ИНПУТ -п ицмп - типе-типе одредиште-недоступно -ј АЦЦЕПТ

иптаблес -А ИНПУТ -п ицмп --ицмп-тип-време-премашено -ј АЦЦЕПТ

Ова правила омогућавају пинг, праћење услужних програма и омогућавају механизму да утврди МТУ између два домаћина.

Статус везе иптаблес филтера

За исправан рад, морат ћете креирати правило које омогућава већ успостављене везе:

иптаблес -А ИНПУТ -м стање --стате УТВРЂЕНО, ОДНОСНО -Ј ПРИХВАТЉИВО

Овде се кључ користи у критеријумима -м, учитати модул стања, што омогућава утврђивање тренутног стања ип пакета из могућих:

- НОВО - односи се на долазне ип пакете који су укључени у успостављање везе;

- УТВРЂЕНО И ПОВЕЗАНО - односи се на долазне ип пакете који учествују у већ успостављеним везама или на везе покренуте од већ успостављених (повезаних веза);

- ИНВАЛИД - односи се на долазне ип пакете, ако се ниједан од горе наведених услова не односи на њих.

Постављање подразумеване политике иптаблес

Минимални скуп дозволих правила за фиревалл је спреман, остаје да поставите задану политику која забрањује све долазне везе које нису у складу са нашим правилима. Да бисте то учинили, користите тастер у наредби иптаблес -П, поставља задану политику за дати ланац, у нашем случају:

иптаблес -П ИНПУТ ДРОП

Опрез: пре коришћења ове команде, морате да будете сигурни да вам тренутна правила омогућавају повезивање са сервером, у супротном ћете једноставно блокирати приступ себи!

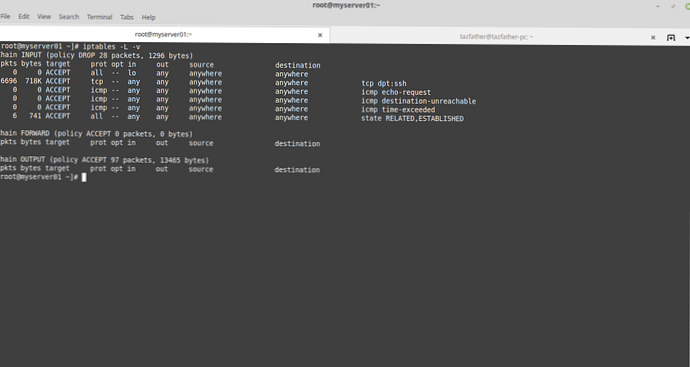

Погледајмо насталу табелу правила иптаблес, додајмо кључ -в, да би се приказао више вербоални излаз:иптаблес -Л -в

Омогући иптаблес записнике

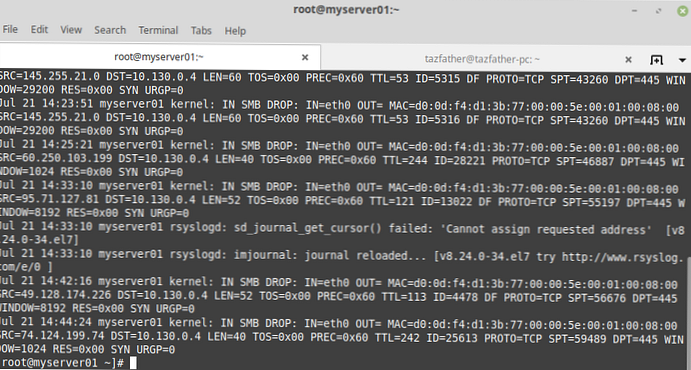

Иптаблес вам омогућава да у системски дневник упишете информације о просљеђивању ип пакета. То се остварује конкретном акцијом. ЛОГ изнад везе, након чега се ип пакет наставља кретати дуж ланца нетакнут. На пример, креирајте правило које ће све записе веза повезати са портом 445 (тцп) у системском дневнику:

иптаблес -А ИНПУТ -п тцп --портпорт 445 -ј ЛОГ --лог-префикс "ИН СМБ ДРОП:"

овде -префикс дневника поставља префикс за све поруке евидентиране нашим правилом. Ово је погодно ако имате неколико различитих правила евидентирања или за даљу обраду софтвера. Ако се сада покушате повезати екстерно са нашим сервером на прикључку 445, на пример путем телнета, у датотеци / вар / лог / поруке прикази ће се појавити:

Анализирајмо закључак:

Анализирајмо закључак:

У СМБ ДРОПУ: префикс који смо поставили опцијом -префикс дневникаИН = етх0интерфејс на којем је примљен ип пакет садржи празну вредност за одлазне везеОУТ =интерфејс са којег је ип пакет послан за долазне везе садржи празну вредностМАЦ =спојени заједно следећим редоследом: одредишна МАЦ адреса, изворна МАЦ адреса, ЕтхерТипе - 08:00 одговара ИПв4.Срц =ип адреса извора из којег је послан ип пакетДСТ =одредишна ип адреса на коју је упућен ип пакетЛЕН =ИП величина пакета у бајтовимаСПТ =извор порта са којег је послан ип пакетДПТ =одредишни порт на који се шаље ип пакет

Спремање и враћање правила филтрирања иптаблес

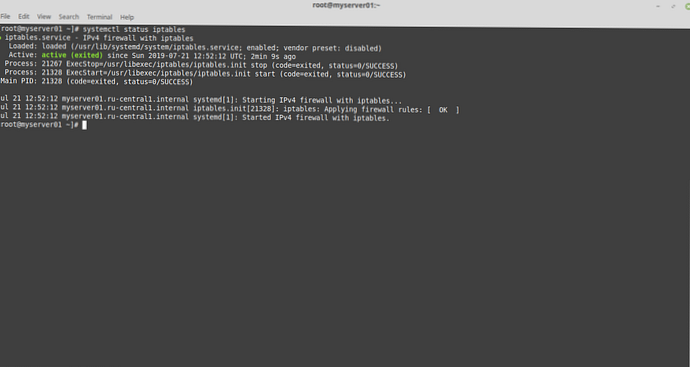

Закључно, конфигурирајте аутоматско учитавање правила након поновног покретања сервера. Да бисте то учинили, пакет мора бити инсталиран. иптаблес-услуге и услуга је активирана. Инсталирајте пакет преко иум-а:

иум инсталирајте иптаблес-услуге

системцтл омогућују иптаблес

Проверите статус иптаблес услуге:

системцтл статус иптаблес

Опција покретања је постављена на омогућено (он) параметар активан означава да се услуга покреће.

Када се учитава, сервис ће прочитати садржај датотеке / етц / сисцонфиг / иптаблес, и вратите сачувана правила. Да бисмо га сачували у правилима, користимо наредбу:

иптаблес-саве> / етц / сисцонфиг / иптаблес

Правила из датотеке можете вратити помоћу наредбе:

иптаблес-Ресторате < /etc/sysconfig/iptables

Сада можете поново покренути сервер и осигурати да се правила заштитног зида обнове у време покретања система.

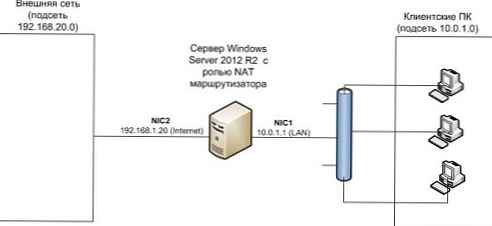

У следећем чланку показаћемо како користити иптаблес за креирање НАТ правила за преусмеравање саобраћаја за приступни приступ базиран на ЦентОС-у од / до интерне мреже организације.