Једна од новина у верзији Хипер-В представљена у Виндовс Сервер 2016 је подршка за шифровање дискова унутар виртуелних машина помоћу БитЛоцкер-а. Тако се подаци о виртуалним дисковима могу заштитити од администратора Хипер-В хоста, који неће моћи приступити информацијама на вхдк диску повезивањем са другим ВМ-ом. Ова карактеристика је посебно релевантна када се домаћин ВМ-ова налази у приватном или јавном ИааС облаку..

Шифрирање диска у ВМ-овима помоћу БитЛоцкер-а може се користити и самостално и у оквиру заштићене ВМ технологије (о томе ћемо говорити у следећем чланку). Шифровање диска могуће је за прву и другу генерацију Хипер-В виртуелних машина. Међутим, имплементира се на различите начине, у првом се случају користи Кеи Стораге Дриве, у другом виртуални модул Трустед Платформ Модуле (вТПМ)..

Садржај:

- Активација ВТПМ за подршку БитЛоцкер-а на ВМ генерацијама

- Коришћење БитЛоцкера на Хипер-В ВМ-у прве генерације

Активација ВТПМ за подршку БитЛоцкер-а на ВМ генерацијама

У виртуелним машинама Хипер-В Ген-2 да бисте шифровали дискове помоћу БитЛоцкер-а, морате да користите виртуелни уређај - крипто-процесор ТПМ 2.0 (Трустед Платформ Модуле), који ВМ може користити за шифровање диска.

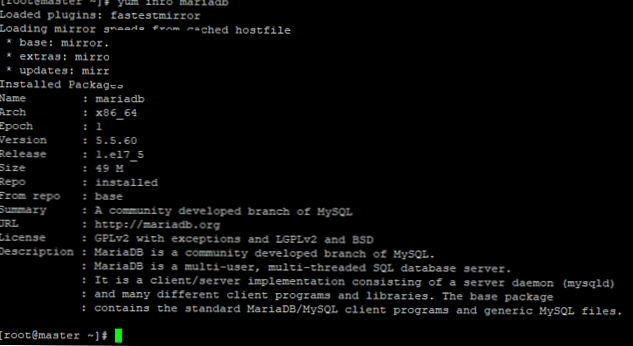

Гости ОС може бити Виндовс Сервер 2012 Р2, Виндовс Сервер 2016 или различите дистрибуције Линука (са подршком дм-црипт).

ТПМ је укључен појединачно за сваки ВМ. Да бисте проверили да ли је подршка за вТПМ омогућена за ВМ, покрените наредбу ПоверСхелл:

Гет-ВМСецурити ВМ01

Да бисте омогућили вТПМ, покрените наредбу:

Омогући-ВМТПМ -вм ВМ01

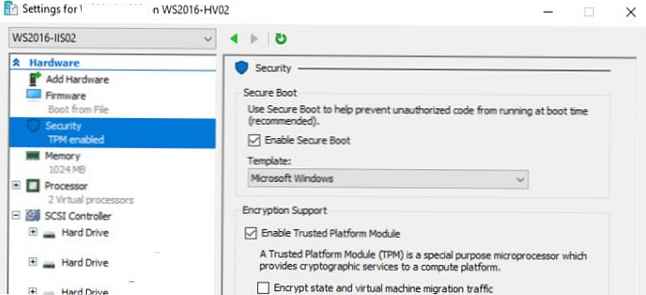

Онемогући-ВМТПМ -ВМ ВМ01Можете омогућити / онемогућити вТПМ помоћу Хипер-В Манагер конзоле у ВМ подешавањима у одељку Сигурност (Омогући поуздан платформски модул).

Као што видите, овде можете омогућити употребу ТПМ-а за шифрирање статуса ВМ-а и промета миграције / репликације. Користећи ПоСх, ова функција је омогућена на следећи начин:

Као што видите, овде можете омогућити употребу ТПМ-а за шифрирање статуса ВМ-а и промета миграције / репликације. Користећи ПоСх, ова функција је омогућена на следећи начин:

Сет-ВМСецурити -вм ВМ01 -ЕнцриптСтатеАндВмМигратионТраффиц $ труе

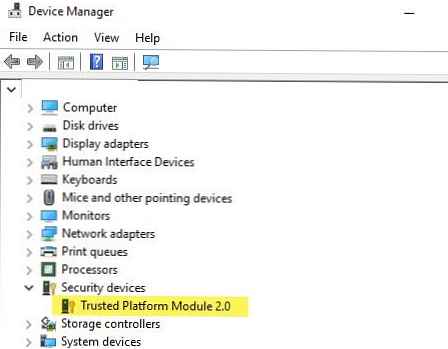

Након тога у ОС-у за госте у секцији Сигурносни уређаји на уређају ће се појавити управитељ уређаја Модул поуздане платформе 2.0. Овај ТПМ уређај је виртуелан, није повезан са Хипер-В хостом и наставља да функционише када ВМ пређе на други домаћин.

Након тога можете инсталирати БитЛоцкер компоненту.

Инсталл-ВиндовсФеатуре -Наме БитЛоцкер -ИнцлудеАллСубФеатуре -ИнцлудеМанагементТоолс -Рестарт

Затим, помоћу БитЛоцкер-а, можете шифрирати податковни диск и системски диск..

Коришћење БитЛоцкера на Хипер-В ВМ-у прве генерације

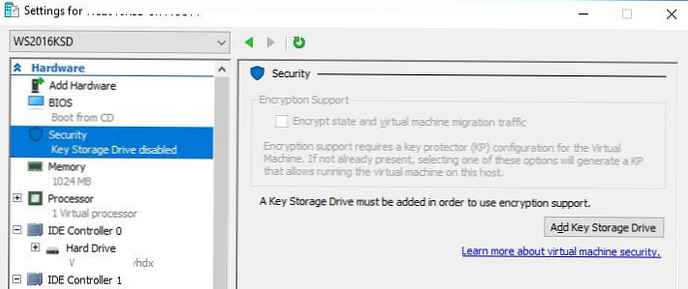

За виртуелне машине Ген1 које из различитих разлога не могу да се пребаце на Ген2 (на пример, за гостујуће ОС који не подржавају УЕФИ), Мицрософт је развио функцију Погон за складиштење кључева (КСД). КСД је у основи виртуелни аналогни УСБ флеш уређај који чува БитЛоцкер кључеве за шифровање. Да бисте омогућили КСД, искључите ВМ јер треба да додате ИДЕ уређај и у одељку „Сигурност“ поставки ВМ-а кликните на Додајте диск за складиштење кључева.

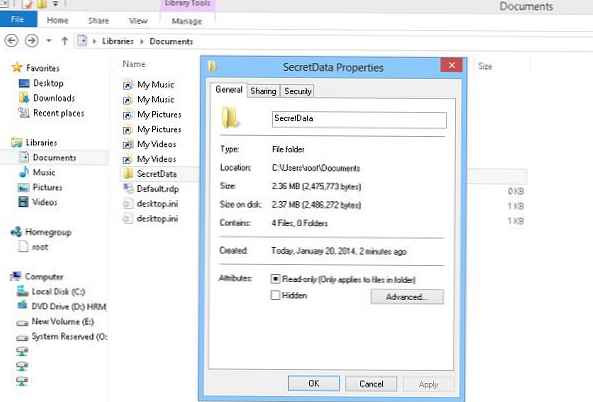

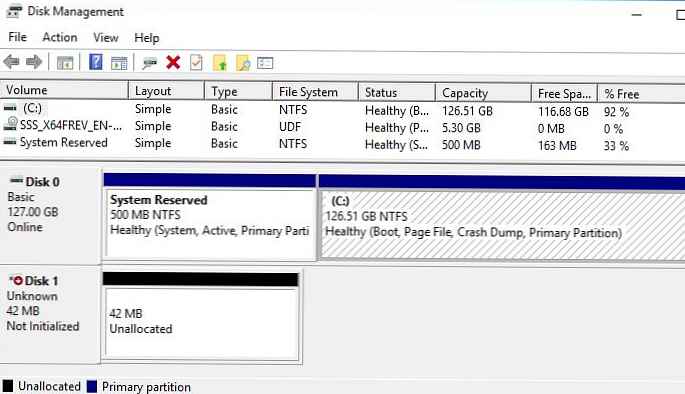

Укључите ВМ, отворите конзолу за управљање диском и проверите да ли ће се појавити нови диск од 42 МБ.

Укључите ВМ, отворите конзолу за управљање диском и проверите да ли ће се појавити нови диск од 42 МБ.

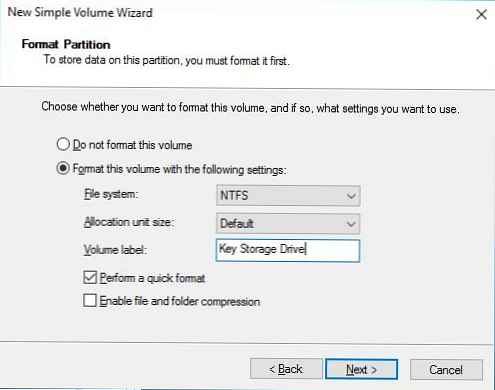

Иницијализирајте и форматирајте овај диск у НТФС помоћу конзоле за управљање диском или Дискпарт.

Иницијализирајте и форматирајте овај диск у НТФС помоћу конзоле за управљање диском или Дискпарт.

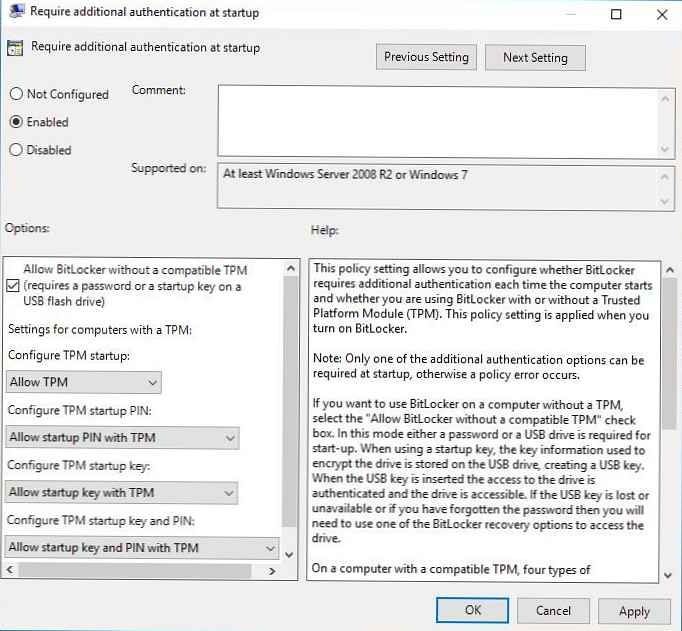

Јер Подразумевано, БитЛоцкер захтева ТПМ чип, користећи групне политике које требате да омогућите БитЛоцкер шифровање без ТПМ чипа. Да бисте то учинили, отворите уређивач правила локалне групе (гпедит.мсц) и идите на одељак Компјутер Конфигурација->Административна Предлошци->Виндовс Компоненте -> Битлоцкер Возите Шифровање. Омогући политику Захтијевајте додатну провјеру аутентичности при покретању са следећим подешавањима:

Јер Подразумевано, БитЛоцкер захтева ТПМ чип, користећи групне политике које требате да омогућите БитЛоцкер шифровање без ТПМ чипа. Да бисте то учинили, отворите уређивач правила локалне групе (гпедит.мсц) и идите на одељак Компјутер Конфигурација->Административна Предлошци->Виндовс Компоненте -> Битлоцкер Возите Шифровање. Омогући политику Захтијевајте додатну провјеру аутентичности при покретању са следећим подешавањима:

- Дозволите БитЛоцкер без компатибилног ТПМ-а (захтева лозинку или тастер за покретање на УСБ флеш уређају) = Омогући

- Конфигуришите покретање ТПМ-а: Дозволи ТПМ

- Конфигуришите ТПМ покретачки ПИН: Дозволи ПИН за покретање помоћу ТПМ-а

- Конфигуришите ТПМ тастер за покретање: Дозволи тастер за покретање помоћу ТПМ-а

- Конфигуришите ТПМ тастер за покретање и ПИН: Дозволи тастер за покретање и ПИН са ТПМ

Остаје да инсталирате БитЛоцкер компоненту у гостујући ОС:

Остаје да инсталирате БитЛоцкер компоненту у гостујући ОС:

Инсталл-ВиндовсФеатуре БитЛоцкер -ИнцлудеАллСубФеатуре -ИнцлудеМанагементТоолс -Рестарт

Шифрирамо диск Ц: (погон К: у овом случају адресу погона за складиштење кључева):

Омогући-БитЛоцкер Ц: -СтартупКеиПротецтор -СтартупКеиПатх К:

или тако

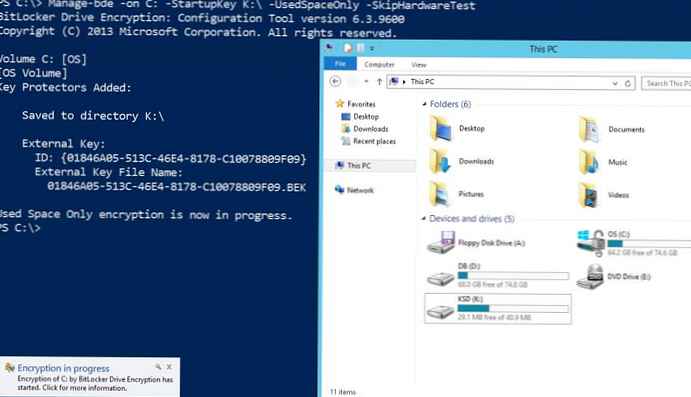

Манаге-бде -он Ц: -СтартупКеи К: \ -УседСпацеОнли -СкипХардвареТест

Остали одељци се могу шифровати:

Омогући-БитЛоцкер Е: -СтартупКеиПротецтор -СтартупКеиПатх К: -УседСпацеОнли

Тренутни статус процеса шифрирања диска може се добити помоћу наредбе:

Гет-БитЛоцкерВолуме