Недостаци ДНС-а

ДНС систем за решавање имена, који је један од темеља модерног система мрежних интеракција, развијен је пре више од 20 година, када се о питањима заштите информација готово и није размишљало. Један од главних недостатака ДНС система је могућност лажирања одговора на ДНС упит.

Проблем је у томе што одговор ДНС сервера није ни на који начин провјерен, то значи да у случају разбијања ДНС сервера (и преусмјеравања на лажне ДНС сервере), лажирања ДНС записа, тровања ДНС кеша (тровања ДНС кеш меморије), можете послати корисника било којем ИП адреса и корисник ће бити у потпуности уверен да сарађује са легитимном веб страницом или услугом. Ове методе нашироко користе цибер-криминалци, преусмеравајући кориснике на веб локације која садрже злонамерне кодове или прикупљају њихове личне податке (лозинке, бројеве кредитних картица итд.) Користећи тзв. пхарминг напади.

Зашто вам треба ДНССЕЦ технологија?

ДНС безбедносна проширења (ДНССЕЦ) - технологија је дизајнирана да побољша безбедност ДНС сервиса коришћењем криптографских потписа, који ће недвосмислено проверити веродостојност информација примљених са ДНС сервера. И.е. сви захтеви и одговори ДНС сервера са подршком ДНССЕЦ морају имати дигитални потпис, чију исправност клијент може потврдити јавним кључем. Ови дигитални потписи се стварају приликом потписивања зоне (на њу се примењује ДНССЕЦ).

Поједностављени механизам за провјеру ДНССЕЦ функционира овако: клијент шаље захтјев ДНС серверу, сервер враћа дигитално потписан ДНС одговор. Јер клијент има јавни кључ сертификационог тела који је потписао ДНС записе, може да дешифрује потпис (хасх вредност) и провери одговор ДНС-а. Да бисте то учинили, и клијент и ДНС сервер морају бити конфигурисани за коришћење истог сидра поверења. Поверење сидро - Унапред подешени јавни кључ повезан са одређеном ДНС зоном. Ако ДНС сервер подржава више зона, тада се могу користити вишеструка сидра поверења..

Важно је напоменути да је главна сврха ДНССЕЦ-а да се заштити од фалсификовања и модификације ДНС упита и одговора. Али подаци који се преносе преко саме мреже нису шифрирани (мада поверљивост пренетих ДНС података може се обезбедити шифровањем, али то није обавезно и није главни циљ ДНССЕЦ-а).

Основне компоненте ДНССЕЦ-а дефинисане су у следећим РФЦ стандардима:

- РФЦ 4033

- РФЦ 4034

- РФЦ 4035

ДНССЕЦ на Виндовс системима

Подршка ДНССЕЦ технологија појавила се у Виндовс Сервер 2008 Р2 и Виндовс 7. Међутим, због сложености и не очигледности поставки, није је широко користила. ДНССЕЦ је добио свој даљњи развој у Виндовс Сервер 2012, у коме је функционалност ДНССЕЦ-а значајно проширена, и предлаже могућност конфигурације путем графичког интерфејса.

У овом чланку ћемо описати основну инсталацију и конфигурацију ДНССЕЦ-а на основу ДНС сервера који покреће Виндовс Сервер 2012, креирати потписану зону и поверење.

Инсталирање и конфигурирање ДНССЕЦ-а на Виндовс Сервер 2012

Креирајте нову ДНС зону днссец.цонтосо.цом и додајте јој један запис СРВ12 сервера са адресом 192.168.1.14.

Напомена. У оперативном систему Виндовс 8/2012, уместо да се користи услужни програм нслоокуп, боље је користити Поверсхелл цмдлет Ресолве-ДнсНаме за добијање информација са ДНС сервера.Ресолве-ДнсНаме срв12.днссец.цонтосо.цом -Сервер СРВ12-СУБ-ЦА -ДнссецОк

Јер зона није потписана, захтев неће вратити РРСИГ записе.

Дигитално ћемо потписати унутрашњу ДНС зону днссец.цонтосо.цом. Да бисте то учинили, у ДНС конзоли кликните десним тастером миша на зону и изаберите ДНССЕЦ-> Потпиши зону.

У приказаном Чаробњаку за пријављивање зона оставите сва подразумевана подешавања (Користите подразумевана подешавања за потписивање зоне) -> Следеће -> Следеће -> Заврши.

Након што се чаробњак заврши, следеће нове евиденције ресурса аутоматски ће се креирати у потписаној зони:

- РРСИГ (Ресоурце Реад Сигнатуре) - Потпис записа ресурса

- ДНСКЕИ (јавни кључ) - чува јавни део кључа и његове идентификаторе

- ДС (потписник делегације) - садржи хасх имена домене наследника и његов КСК кључ

- НСЕЦ (Нект Сецуре) и НСЕЦ3 (Нект Сецуре 3) - користе се за поуздану заштиту од напада подметања

Након потписивања зоне јавни кључ ће бити сачуван у датотеци% виндир% \ систем32 \ днс \ кеисет-днссец.

У ДНС увозимо јавни кључ зоне (исто сидро поверења) тако што идемо на одељак Труст Поинт на ДНС конзоли, изаберемо увоз -> ДНСКЕИ и одредимо пут до датотеке кеисет-днссец.

Напомена. Овај кључ мора бити дистрибуиран на све ДНС сервере који ће учествовати у сигурном кеширању података потписане зоне.

Као резултат увоза кључа, у одељку Труст Поинтс -> днссец, појавит ће се два ДНСКЕИ кључа (један је активан, други је у стању приправности).

У Виндовс Сервер 2012, могуће је аутоматски копирати кључеве Труст Анцхорс на све контролере домена у шуми која служи овој ДНС зони. Да бисте то учинили, у својствима жељене зоне (днссец) на картици Поверење сидро енабле опција Омогућите дистрибуцију сидрених поверења за ову зону и сачувајте промене.

Покушајмо још једном испитати ову зону од клијента.

Као што видимо, у одговору ДНС сервера налазе се информације о РРСИГ запису и дигиталном потпису.

Конфигурирање ВИндовс клијената за кориштење ДНССЕЦ

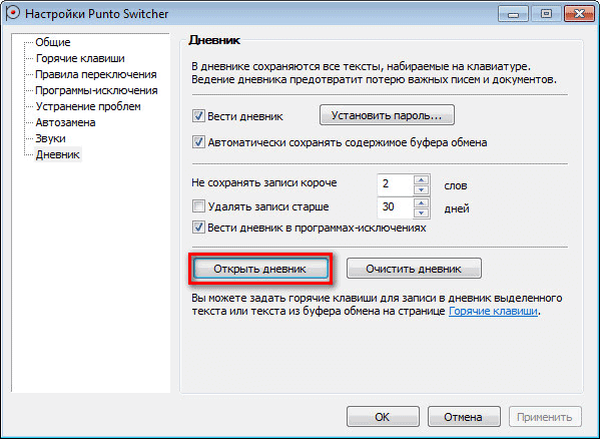

Да присилите Виндовс ОС клијенте да форсирају само „сигурне“ (ДНССЕЦ) захтеве, тј. прихватају ДНС податке само ако је њихов дигитални потпис тачан, потребно је употребити НРПТ (Табелу политике решавања имена) користећи ГПО.

Да бисте то урадили, у одељку ГПО Конфигурација рачунара -> Полицес -> Виндовс Сеттингс -> Полици Ресолутион Полици на картици ДНССЕЦ омогућити опције:

- Омогућите ДНССЕЦ у овом правилу

- Захтијевајте ДНС клијенте да провјере да ли су подаци о имену и адреси потврдили од стране ДНС сервера

Остаје да политику доделите жељеном ОУ. Након примене смерница, проверите да ли је клијент конфигурисан за коришћење „сигурног“ ДНС-а:

Гет-ДнсЦлиентНрптПолици

Вредност ДНССецВалидатионРекуиред = Тачно, тј. клијент захтева потврђене ДНС одговоре.

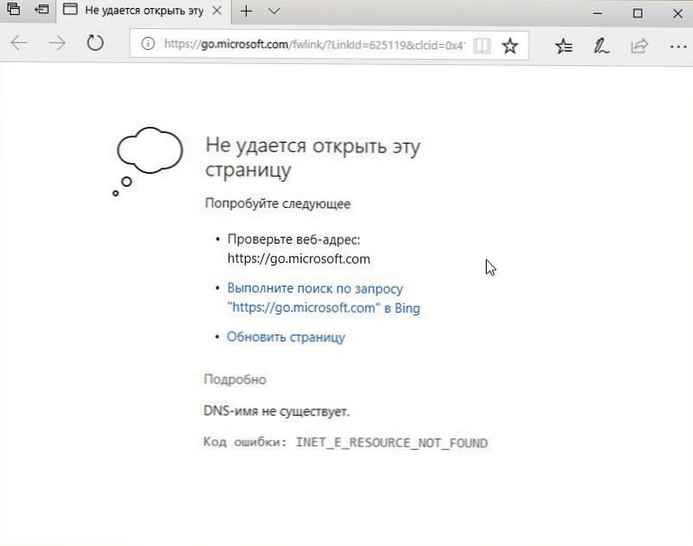

У случају да одговор примљен од ДНС сервера није потписан или су потврде неправилно потписане, наредба ће вратити грешку Незаштићен ДНС пакет.

ДНССЕЦ за спољне просторе

Да би ДНС сервер захтевао обавезну ДНССЕЦ верификацију за спољне зоне, морате на његовим картицама на својствима Напредно енабле опција Омогућите провјеру ДНССЕЦ за удаљене одговоре.

Сидра за поверење коријенске зоне можете увести ручно (описано горе) или помоћу наредбе:

днсцмд / РетриевеРоотТрустАнцхорсСавет. Да би ДНССЕЦ исправно функционисао, морате да извршите бројне промене заштитних зидова:

- Отворите порт 53 са обе стране ТЦП и УДП протокола

- Јер величина података у пакету ДНССец прелази 512 бајта, потребно је омогућити пролазак ДНС пакета веће од 512 бајта преко УДП и ТЦП