НТЛМ (НТ ЛАН Манагер) је прилично стари протокол за проверу идентитета за Мицрософт који се појавио у Виндовс НТ-у. Иако је Мицрософт увео сигурнији протокол аутентификације Керберос још у Виндовс 2000, НТЛМ (углавном НТЛМв2) још увек се широко користи за аутентификацију у Виндовс мрежама. У овом чланку ћемо размотрити карактеристике процеса онеспособљавања протокола НТЛМв1 и НТЛМв2 и преласка на Керберос у домену Ацтиве Дирецтори.

Главни проблем НТЛМв1 - слаба енкрипција, складиштење хасх-а лозинке у РАМ-у у ЛСА сервису, коју могу издвојити различити услужни програми (попут мимикатз) и користити хасх за даље нападе, недостатак међусобне аутентификације клијента и сервера, што чини нападе пресретања података и неовлашћени приступ мрежним ресурсима сасвим стварним (алати попут Респондер-а могу пресрести НТЛМ податке који се преносе путем мреже и користити их за приступ мрежним ресурсима) и низ других рањивости.

Неки од ових недостатака исправљени су у новијој верзији. НТЛМв2, који користи више алгоритама криптографске енкрипције и може спречити популарне нападе на НТЛМ. Почевши од Виндовс 7 / Виндовс Сервер 2008 Р2 употреба НТЛМв1 и ЛМ за ауторизацију је подразумевано искључена.

Садржај:

- Прелазак на НТЛМв2

- Ревизија догађаја НТЛМ провјере аутентичности у домену

- Онемогућавање НТЛМ-а у домену активног директорија

Прелазак на НТЛМв2

Ако размишљате о потпуно напуштању НТЛМ-а у свом домену, прво морате бити сигурни да не користите његову рањивију верзију, НТЛМв1. Ваша мрежа вероватно има одређени број старих уређаја или услуга који и даље користе НТЛМв1 аутентификацију уместо НТЛМв2 (или Керберос). Стога, пре него што прибегнете његовом потпуном затварању, прочитајте део овог чланка о ревизији догађаја ауторизације помоћу НТЛМ.

Потенцијални проблеми приликом онемогућавања НТЛМв1 могу бити с малим отвореним кодом производа, разним старим моделима мрежних скенера (који слажу скене у мрежне мапе), неким НАС уређајима и осталом застарелом опремом, софтвером и ОС.Пре свега, администратор домене мора да се увери да је забрањено користити НТЛМ или ЛМ за ауторизацију у својој мрежи, као у неким случајевима нападач може користити посебне захтеве да би добио одговор на НТЛМ / ЛМ захтев.

Тип аутентификације може се подесити помоћу домене (или локалне) политике. Отворите конзолу за управљање смерницама домена и уредите подразумевану политику домена. Идите на одељак Конфигурације рачунара -> Политике -> Подешавања Виндовс -> Сигурносне поставке -> Локалне политике -> Сигурносне могућности и пронађите политику

Мрежна сигурност: Ниво провјере идентитета ЛАН менаџера (Сигурност мреже: Ниво аутентификације ЛАН менаџера).

Постоји 6 опција у подешавањима смерница:

- Пошаљите ЛМ и НТЛМ одговоре;

- Слање ЛМ и НТЛМ одговора - користите сигурност НТЛМв2 сесије ако се договара;

- Пошаљи само НТЛМ одговор;

- Пошаљи само одговор НТЛМв2;

- Пошаљи само одговор НТЛМв2. Рефусе ЛМ;

- Пошаљи само одговор НТЛМв2. Одбијте ЛМ и НТЛМ.

Политике за коришћење НТЛМ аутентификације су распоређене у све већем редоследу сигурности. Подразумевана поставка за Виндовс 7 и новије је Пошаљи само одговор НТЛМв2 (Пошаљите само НТЛМв2 одговор). Са овом поставком, рачунарски клијенти користе НТЛМв2 аутентификацију, али контролери домена прихватају захтеве ЛМ, НТЛМ и НТЛМв2.

НТЛМв2 се може користити ако Керберос протокол није радио и за неке операције (на пример, за управљање локалним рачунима и групама на рачунарима домена) или за радне групе.Вредност политике можете променити у сигурнију 6 опцију - „Пошаљи само одговор НТЛМв2. Одбијте ЛМ и НТЛМ" Према овој политици, контролери домена ће такође одбити ЛМ и НТЛМ захтеве..

Такође можете онемогућити НТЛМв1 путем регистра. За ово у бранши

ХКЕИ_ЛОЦАЛ_МАЦХИНЕ \ СИСТЕМ \ ЦуррентЦонтролСет \ Сервицес \ Лса треба да креирате ДВОРД параметар под називом ЛмЦомпатибилитиЛевел и вредност од 0 до 5. Вредност 5 одговара вредности политике „Пошаљите само НТЛМв2 одговор. Одбијте ЛМ и НТЛМ“.

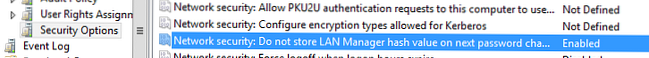

У истом одељку ГПО-а проверите да ли сте активирали смернице Сигурност мреже: Да ли похраните хасх вредност Лан Манагер за следећу промену лозинке (Мрежна безбедност: Не чувајте вредности хасх-а ЛАН менаџера следећи пут када промените лозинку). Ово правило је подразумевано омогућено почевши од система Виндовс Виста / Виндовс Сервер 2008 и спречава стварање ЛМ хасх-а.

Не заборавите да примените ову смерницу за контролере домена..

Ако сте уверени да не користите НТЛМв1, можете наставити и покушати да напустите НТЛМв2. НТЛМв2, иако сигурнији протокол за аутентификацију, Керберос и даље губи значајно у погледу сигурности (иако НТЛМв2 има мање рањивости од прве верзије протокола, још увек постоје могућности за пресретање и поновну употребу података, и нема међусобне аутентификације).

Главни ризик од онемогућавања НТЛМ-а је могућа употреба застарелих или погрешно конфигурисаних апликација у домену које и даље могу да користе НТЛМ аутентификацију, а ви ћете морати да их ажурирате или конфигуришете на посебан начин да бисте се пребацили на Керберос.

Ревизија догађаја НТЛМ провјере аутентичности у домену

Пре него што потпуно онемогућите НТЛМ у домену и пребаците се на Керберос, препоручљиво је да се уверите да у домену нема преосталих апликација које захтевају и користе НТЛМ аутентификацију.

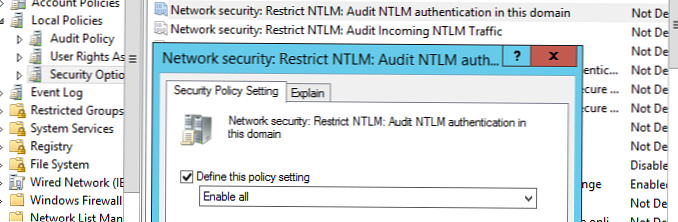

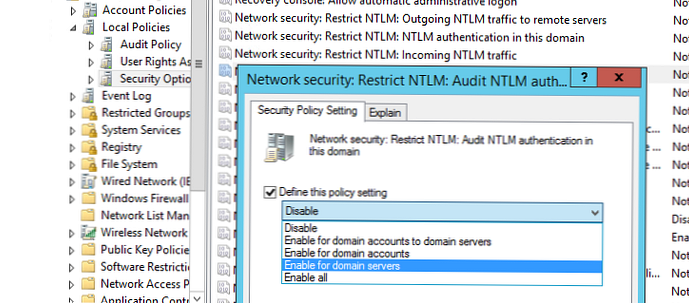

Да бисте пратили налоге и апликације које користе НТЛМ аутентификацију, можете да омогућите смернице за ревизију на свим рачунарима који користе ГПО. У одељку Конфигурација рачунара -> Подешавања оперативног система Виндовс -> Подешавања сигурности -> Локална правила -> Сигурносне опције, пронађите и омогућите смернице Мрежна сигурност: Ограничи НТЛМ: Ревизија НТЛМ аутентификације у овом домену, подешавање своје вредности на Омогући све.

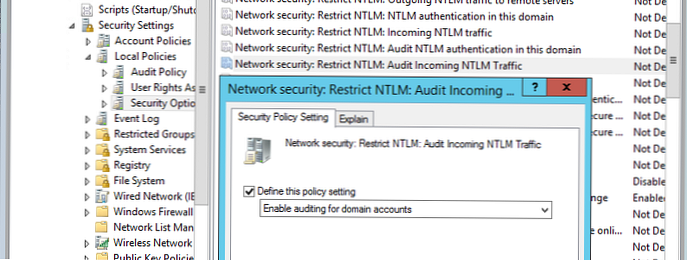

Омогућите политику на исти начин. Мрежна безбедност: Ограничи НТЛМ: Ревизија долазног НТЛМ саобраћаја, подешавање своје вредности на Омогућите ревизију налога домена.

Након укључивања ових смерница, догађаји који користе НТЛМ аутентификацију се бележе у дневник догађаја Прегледника догађаја у одељку Евиденција апликација и услуга -> Мицрософт -> Виндовс -> НТЛМ.

Можете анализирати догађаје на сваком серверу или прикупити све догађаје у централном дневнику догађаја.

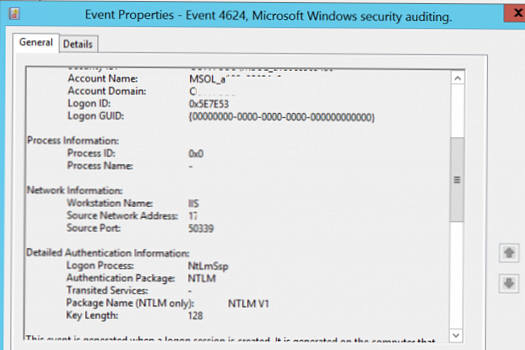

Морате прикупити догађаје са Мицрософт-Виндовс-Сецурити-Аудитинг са ИД-ом догађаја 4624 - Рачун је успешно пријављен. Обратите пажњу на информације у „Детаљне информације о аутентификацији" Ако је у реду Пакет за потврду идентитета назначено НТЛМ, тада је НТЛМ протокол кориштен за аутентификацију овог корисника.

Сада обратите пажњу на значење Назив пакета (само НТЛМ). На њему би требало да се наведе који је протокол (ЛМ, НТЛМв1 или НТЛМв2) коришћен за аутентификацију. На овај начин морате идентификовати све сервере / апликације који користе наслијеђени протокол.

На пример, за тражење свих догађаја провере идентитета за НТЛМв1 у свим контролерима домена, можете да користите следећу скрипту ПоверСхелл:

$ АДДЦс = Гет-АДДомаинЦонтроллер -филтер * -Сервер винитпро.ру

$ Нов = Датум-датум

$ Јуче = $ сада.Додај (-1)

$ НевОутпутФиле = "ц: \ пс \ Евентс \ $ ($ Иестердаи.ТоСтринг ('ииииММдд')) _ АД_НТЛМв1_евентс.лог"

функција ГетЕвентс ($ ДЦ)

Хост писања "Пријављивање претраживања" $ ДЦ.ХостНаме

$ Евентс = Гет-ЕвентЛог "Сигурност" - Након $ јуче.Датум -Пред $ Нов.Дате -ЦомпутерНаме $ ДЦ.ХостНаме -Мессаге "* В1 *" -инстанца 4624

фореацх ($ Евент ин $ Евентс)

Врите-Хост $ ДЦ.ХостНаме $ Евент.ЕвентИД $ Евент.ТимеГенератед

Оут-Филе -ФилеПатх $ НевОутпутФиле -ИнпутОбјецт "$ ($ Евент.ЕвентИД), $ ($ Евент.МацхинеНаме), $ ($ Евент.ТимеГенератед), $ ($ Евент.РеплацементСтрингс), ($ Евент.мессаге)" - Додати

фореацх ($ ДЦ у $ АДДЦ) ГетЕвентс ($ ДЦ)

Након што пронађете кориснике и апликације које користе НТЛМ у вашем домену, покушајте да их пребаците на Керберос (могуће користећи СПН). Неке апликације морају бити конфигурисане за Керберос ауторизацију за рад (погледајте Керберос ауторизацију у ИИС-у, користећи Керберос ауторизацију у прегледачима). Из личног искуства: чак и заиста велики комерцијални производи понекад још нису прешли са употребе НТЛМ на Керберос, неки производи захтевају ажурирање или промене конфигурације. Све се своди на утврђивање које апликације користе НТЛМ провјеру аутентичности, а сада имате начин да схватите овај софтвер и уређаје.

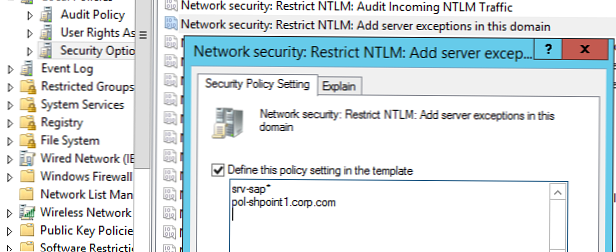

За ауторизацију у Керберосу, морате да користите име ДНС сервера, а не ИП адресу. Ако приликом повезивања са ресурсима наведете ИП адресу, користи се НТЛМ аутентификација.Оне апликације које се не могу пребацити на употребу НТЛМ могу се додати изузецима, омогућавајући им да користе НТЛМ аутентификацију, чак и ако је она онемогућена на нивоу домена. За то се користи полиса. Сигурност мреже: Ограничите НТЛМ: Додајте изузетке сервера за НТЛМ аутентификацију на овом домену. Називи сервера за аутентификацију на којима се НТЛМ може користити за аутентификацију морају се додати листи изузетака (наравно, у идеалном случају, ова листа изузетака треба да буде празна). Можете користити замјенски знак *.

Онемогућавање НТЛМ-а у домену активног директорија

Да бисте проверили како аутентификација функционише у различитим апликацијама на домену без употребе НТЛМ-а, можете додати потребне корисничке налоге у групу домена

Заштићени корисници (група је доступна почевши од Виндовс Сервер 2012 Р2), чији се чланови могу аутентификовати само помоћу Керберос протокола (НТЛМ, Дигест Аутхентицатион или ЦредССП се не могу користити). Тако можете да потврдите Керберос аутентификацију корисника у разним апликацијама.

Сада можете потпуно онемогућити НТЛМ у домену коришћењем Гроуп Полици Мрежна сигурност: Ограничите НТЛМ: НТЛМ аутентификацију на овом домену.

У овој политици је доступно 5 опција:

- Онемогући: политика је онемогућена (дозвољена је НТЛМ аутентификација у домену);

- Забрани за рачуне домена на серверима домена: контролори домена забрањују покушаје провјере аутентификације НТЛМ за све сервере под доменским рачунима, враћа се грешка „НТЛМ је блокиран“;

- Забрани за домене: контролори домена забрањују покушаје провјере аутентификације НТЛМ за све домене, враћа се грешка „НТЛМ је блокиран“;

- Забрани за сервере домена: Захтјеви за потврду за потврду НТЛМ за све сервере су одбијени;

- Одбаци све: контролери домена блокирају све НТЛМ захтеве за све сервере и рачуне.

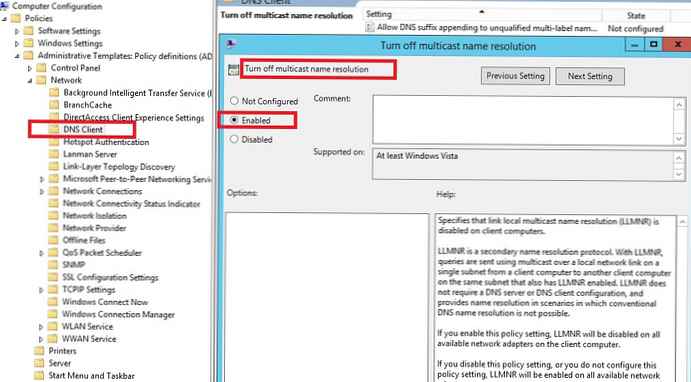

За даље одвајање заштите у АД-у, препоручујем вам да прочитате чланке „Заштита од преузимања лозинке из меморије помоћу а ла Мимикатз Утилитиес“, „Заштита административних рачуна“, Онемогућавање ЛЛМНР-а и НетБИОС-а преко ТЦП / ИП-а.