Вероватно из медија сви већ знају да су 12. маја широм света забележене масовне инфекције вирусом рансомвареа. Вана децрипт0р 2.0 (ВаннаЦри, ВЦри). Напад користи прилично недавну рањивост у протоколу за приступ дељеним датотекама и штампачима - СМБв1. Након што се рачунар инфицира, вирус шифрира неке датотеке (документе, пошту, датотеке са базама података) на корисниковом чврстом диску, мењајући њихова проширења у ВЦРИ. Рансомваре вирус захтева трансфер у износу од 300 УСД за дешифровање датотека. Пре свега, у опасности су сви Виндовс ОС-ови који немају ажурирање за исправљање рањивости са омогућеним СМБ 1.0 протоколом, директно повезани на Интернет и порт 445 који је доступан споља. Остали начини продора шифрирања у системе (заражене локације, листе за слање) су примећени. Након што вирус уђе у обод локалне мреже, може се аутономно ширити скенирањем рањивих домаћина на мрежи.

Садржај:

- Ажурирања безбедности Виндовс за заштиту од ВаннаЦри-а

- Онемогућавање СМБ в 1.0

- Статус напада ВЦри-а

Ажурирања безбедности Виндовс за заштиту од ВаннаЦри-а

Вирус је искористио рањивост СМБ 1.0 фиксиране у безбедносном ажурирању МС17-010, издато 14. марта 2017. У случају да се рачунари редовно ажурирају путем Виндовс Упдате-а или ВСУС-а, довољно је да проверите расположивост ове исправке на рачунару као што је описано у наставку.

| Виста, Виндовс Сервер 2008 | вмиц кфе лист | финдстр 4012598 |

| Виндовс 7, Виндовс Сервер 2008 Р2 | вмиц кфе лист | финдстр 4012212или вмиц кфе лист | финдстр 4012215 |

| Виндовс 8.1 | вмиц кфе лист | финдстр 4012213иливмиц кфе лист | финдстр 4012216 |

| Виндовс Сервер 2012 | вмиц кфе лист | финдстр 4012214иливмиц кфе лист | финдстр 4012217 |

| Виндовс Сервер 2012 Р2 | вмиц кфе лист | финдстр 4012213иливмиц кфе лист | финдстр 4012216 |

| Виндовс 10 | вмиц кфе лист | финдстр 4012606 |

| Виндовс 10 1511 | вмиц кфе лист | финдстр 4013198 |

| Виндовс 10 1607 | вмиц кфе лист | финдстр 4013429 |

| Виндовс Сервер 2016 | вмиц кфе лист | финдстр 4013429 |

Ако наредба врати сличан одговор, закрпа која покрива рањивост је већ инсталирана.

ттп: //суппорт.мицрософт.цом/? кбид = 4012213 МСК-ДЦ2 Безбедносно ажурирање КБ4012213 ЦОРП \ админ 13.5.2017

Ако наредба не врати ништа, морате преузети и инсталирати одговарајућу исправку. Ако су априла или маја инсталиране безбедносне исправке за Виндовс (као део новог модела кумулативног ажурирања за Виндовс), рачунар је такође заштићен.

Ако наредба не врати ништа, морате преузети и инсталирати одговарајућу исправку. Ако су априла или маја инсталиране безбедносне исправке за Виндовс (као део новог модела кумулативног ажурирања за Виндовс), рачунар је такође заштићен.

Вреди напоменути да је Мицрософт, упркос чињеници да су Виндовс КСП, Виндовс Сервер 2003, Виндовс 8 већ уклоњени из подршке, Мицрософт брзо објавио ажурирање дана.

Савет. Директне везе до закрпа ради поправљања рањивости за прекинуте системе:

Виндовс КСП СП3 к86 РУС - хттп://довнлоад.виндовсупдате.цом/д/цса/цса/сецу/2017/02/виндовскп-кб4012598-к86-цустом-рус_84397ф9еееа668б975ц0ц2цф9ааф0е2312ф50077.еке

Виндовс КСП СП3 к86 ЕНУ - хттп://довнлоад.виндовсупдате.цом/д/цса/цса/сецу/2017/02/виндовскп-кб4012598-к86-цустом-ену_ецеб7д5023ббб23ц0дц633е46б9ц2ф14фа6ее9дд.еке

Виндовс КСП СП2 к64 РУС - хттп://довнлоад.виндовсупдате.цом/д/цса/цса/сецу/2017/02/виндовссервер2003-кб4012598-к64-цустом-ену_ф24д8723ф246145524б9030е4752ц96430981211.еке

Виндовс КСП СП2 к64 ЕНУ - хттп://довнлоад.виндовсупдате.цом/д/цса/цса/сецу/2017/02/виндовссервер2003-кб4012598-к64-цустом-ену_ф24д8723ф246145524б9030е4752ц96430981211.еке

Виндовс Сервер 2003 к86 РУС - хттп://довнлоад.виндовсупдате.цом/ц/цса/цса/сецу/2017/02/виндовссервер2003-кб4012598-к86-цустом-рус_62е38676306ф9дф089едаеец8924а6фдб68ец294.еке

Виндовс Сервер 2003 к86 ЕНУ - хттп://довнлоад.виндовсупдате.цом/ц/цса/цса/сецу/2017/02/виндовссервер2003-кб4012598-к86-цустом-ену_ф617цаф6е7ее6ф43абе4б386цб1д26б3318693цф.еке

Виндовс Сервер 2003 к64 РУС - хттп://довнлоад.виндовсупдате.цом/ц/цса/цса/сецу/2017/02/виндовссервер2003-кб4012598-к64-цустом-рус_6ефд5е111цбфе2ф9е10651354ц0118517цее4ц5е.еке

Виндовс Сервер 2003 к64 ЕНУ - хттп://довнлоад.виндовсупдате.цом/д/цса/цса/сецу/2017/02/виндовссервер2003-кб4012598-к64-цустом-ену_ф24д8723ф246145524б9030е4752ц96430981211.еке

Виндовс 8 к86 - хттп://довнлоад.виндовсупдате.цом/ц/мсдовнлоад/упдате/софтваре/сецу/2017/05/виндовс8-рт-кб4012598-к86_а0ф1ц953а24дд042ацц540ц59б339ф55фб18ф594.мсу

Виндовс 8 к64 - хттп://довнлоад.виндовсупдате.цом/ц/мсдовнлоад/упдате/софтваре/сецу/2017/05/виндовс8-рт-кб4012598-к64_ф05841д2е94197ц2дца4457ф1б895е8ф632б7ф8е.мсу

Онемогућавање СМБ в 1.0

Једноставан и ефикасан начин заштите од рањивости је потпуно деактивирање СМБ 1.0 протокола на клијентима и серверима. Ако у вашој мрежи нема рачунара са оперативним системом Виндовс КСП или Виндовс Сервер 2003, то се може урадити помоћу команде

дисм / онлине / норестарт / онеспособити-значајку / име: СМБ1Протоцол

или како је препоручено у чланку Онемогућавање СМБ 1.0 у оперативном систему Виндовс 10 / Сервер 2016

Статус напада ВЦри-а

Према најновијим информацијама, ширење вируса ВаннаЦрипт рансомвареа заустављено је регистрацијом домена иукерфсодп9ифјапосдфјхгосуријфаеврвергвеа.цом. Како се испоставило, вирус је у коду имао приступ овом домену; ако је одговор био не, вирус је почео са шифрирањем докумената. Наводно су програмери на овај начин оставили прилику да брзо зауставе ширење вируса. Шта је користио један од ентузијаста?.

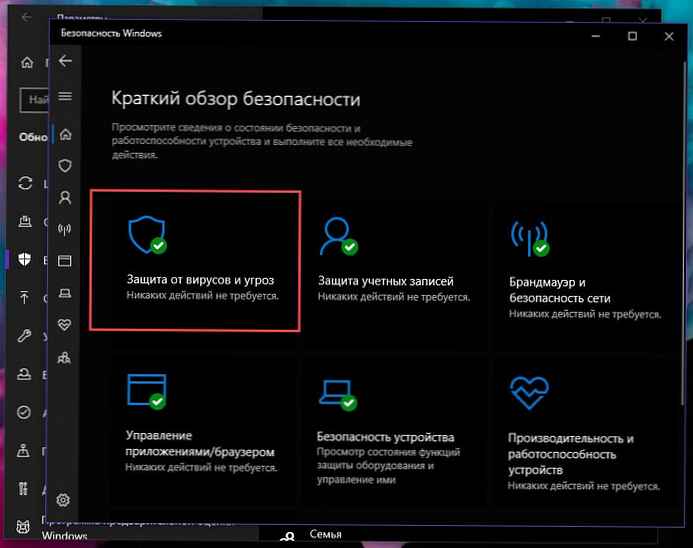

Наравно, ништа не спречава ауторе вируса да напишу нову верзију свог стваралаштва под експлоатацијом ЕТЕРНАЛБЛУЕ, и он ће наставити свој прљави посао. Дакле, да бисте спречили нападе Рансом: Вин32.ВаннаЦрипт, морате инсталирати потребне исправке (и редовно их инсталирати), ажурирати антивирусне програме, онемогућити СМБ 1.0 (ако је применљиво) и не отварати порт 445 на Интернет без потребе.

Такође ћу пружити линкове до корисних чланака који помажу да се смањи штета и вероватноћа напада шифрером на Виндовс системима:

- Заштита кодирања помоћу ФСРМ

- Блокирајте вирусе софтвером за ограничавање софтвера

- Опоравак датотека из сенки након заразе шифротором